7 апреля 2014 года

Специалисты компании «Доктор Веб» исследовали образец новой вредоносной программы, способной выполнять поступающие от злоумышленников команды и похищать различную информацию на инфицированных устройствах. Примечательно, что данный троянец распространялся киберпреступниками в ходе таргетированной атаки, направленной на один из крупных российских концернов, в состав которого входят многочисленные предприятия преимущественно оборонного профиля.

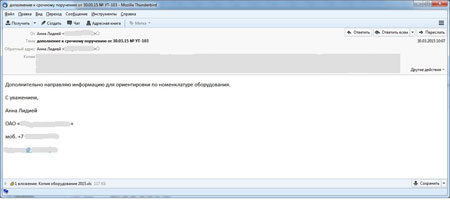

Троянец-бэкдор, получивший наименование BackDoor.Hser.1, распространялся с помощью целевой почтовой рассылки на личные и служебные электронные адреса сотрудников более десяти предприятий, входящих в состав известного российского концерна, причем все эти предприятия имеют оборонный профиль или обслуживают интересы военно-промышленного комплекса. Письмо было отправлено якобы от имени сотрудника головной организации холдинга и имело заголовок «Дополнение к срочному поручению от 30.03.15 № УТ-103». В тексте сообщения получателю предлагалось ознакомиться с номенклатурой некоего оборудования, а во вложении злоумышленники разместили файл табличного редактора Microsoft Excel с именем Копия оборудование 2015.xls.

Вложенный в сообщение файл содержит эксплойт, использующий уязвимость CVE2012-0158 в некоторых версиях табличного редактора Microsoft Excel. При попытке открытия данного файла на атакуемом компьютере запускается процесс excel.exe, в который встраивается дроппер троянца.

Дроппер распаковывает из своего тела бэкдор BackDoor.Hser.1 и сохраняет его на диск под именем npkim.dll в папку C:WindowsTasks, регистрирует данную библиотеку в параметрах автозагрузки Windows и запускает командный интерпретатор cmd.exe для удаления файла процесса, в который он был встроен.

После своего запуска на инфицированном компьютере BackDoor.Hser.1 расшифровывает хранящийся в его теле адрес управляющего сервера и устанавливает с ним соединение. Троянец отправляет в принадлежащий злоумышленникам командный центр информацию об атакованном ПК (IP-адрес компьютера, его имя, версию операционной системы, наличие в сети прокси-сервера), после чего ожидает поступления команд от злоумышленников. Среди прочего, вредоносная программа способна по команде передавать на удаленный сервер список активных процессов на зараженном ПК, загрузить и запустить другое вредоносное приложение, а также открыть командную консоль и выполнить перенаправление ввода-вывода на принадлежащий киберпреступникам сервер, благодаря чему злоумышленники получают возможность дистанционного управления инфицированным компьютером.

Сигнатура троянца BackDoor.Hser.1 добавлена в вирусную базу Dr.Web, и потому эта вредоносная программа более не представляет опасности для пользователей антивирусных продуктов компании «Доктор Веб». Тем не менее, мы снова напоминаем читателям о необходимости установки современного антивирусного ПО и поддержания вирусных баз в актуальном состоянии.

Читать оригинал