Le 21 juin 2012

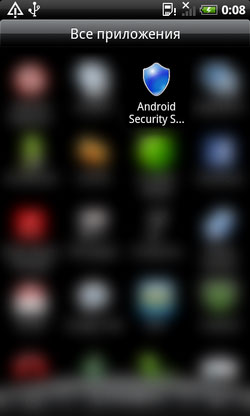

La nouvelle version du trojan a été ajoutée aux bases sous le nom

Android.SpyEye.2.origin est un trojan espion dont l’objectif principal est d’accéder aux textos reçus par les utilisateurs de leurs banques lors de la confirmation de transactions en ligne et contenant un code mTAN. Le trojan contrôle les processus suivants: SMS_RECEIVED (la réception d’un nouveau texto), NEW_OUTGOING_CALL (un appel sortant) et BOOT_COMPLETED (lancement de l’OS).

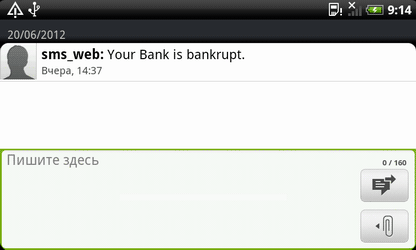

Les cybercriminels peuvent contrôler le trojan. Lors de la réception d’un nouveau texto, Android.SpyEye.2.origin vérifie si le texte contient une commande des malfaiteurs. Si oui, le programme exécute la commande et supprime le message. Les malfaiteurs peuvent effectuer plusieurs actions :

- activer un mode dans lequel le trojan va transférer tous les textos sur un numéro de téléphone spécifié dans le message contenant la commande ;

- désactiver ce mode ;

- supprimer le trojan.

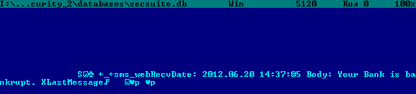

Si le texto entrant ne contient pas de commande, les informations sur le message sont ajoutées à une base de données spéciale.

Le trojan attend 180 secondes après le lancement de l’OS ou jusqu’à ce qu’il détecte un appel sortant et ajoute les informations sur le dernier SMS entrant à cette même base. Si ces informations avaient été entrées auparavant dans la base, elles sont chargées sur le serveur des criminels.

Il est à noter que suite au traitement d’un SMS reçu, le trojan envoie les informations concernant le numéro de téléphone et le numéro d’identification du mobile infecté sur le serveur des pirates.

Ainsi, en plus des codes mTAN, les pirates peuvent également recevoir les messages personnels des utilisateurs.

Les utilisateurs des logiciels Dr.Web pour Android sont protégés : toutes les modifications de ce programme malveillant sont détectées via la technologie Origins Tracing™.

[url=http://news.drweb.fr/show/?i=661&c=5]Lire l