Le 12 juillet 2012

Le schéma que les applications utilisent est habituel : les utilisateurs paient des SMS envoyés par le programme. Mais il y a quand même quelques différences avec d’autres programmes malveillants.

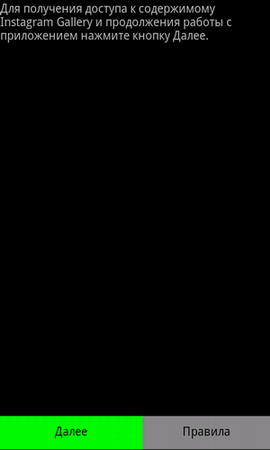

Suite au lancement d’une des applications malveillantes, l’utilisateur voit un message disant que pour afficher Instagram Gallery, il faut cliquer sur Continuer. Un autre bouton sur l’écran propose de lire les Conditions d'utilisation, qui, en réalité, ne contiennent pas d’information sur l’utilisation de l’application, mais indiquent qu’en cas de question, un numéro de téléphone est à la disposition des utilisateurs, numéro qui n’est indiqué nulle part !

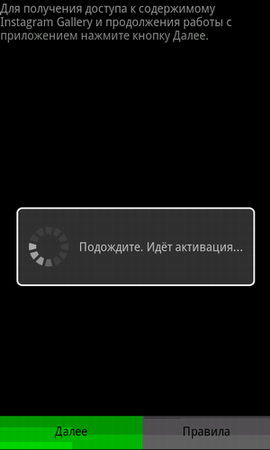

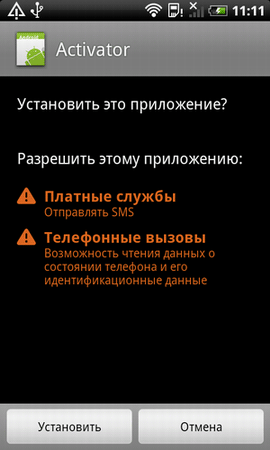

Si l’utilisateur clique sur Continuer, le programme essaiera de télécharger un autre programme malveillant (en utilisant Dropbox) envoyant des SMS plus chers que le tarif normal, à l'insu de l'utilisateur. Ce schéma de fonctionnement en deux étapes prouve que les pirates essaient de tromper les différents systèmes de protection, ceux installés par l’utilisateur, mais aussi le système Bouncer, le logiciel responsable de la sécurité sur Google Play.

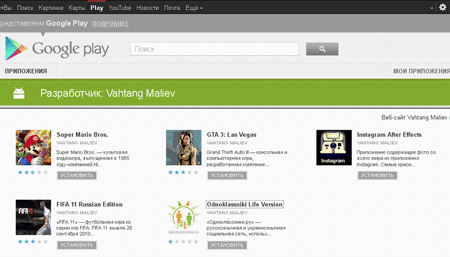

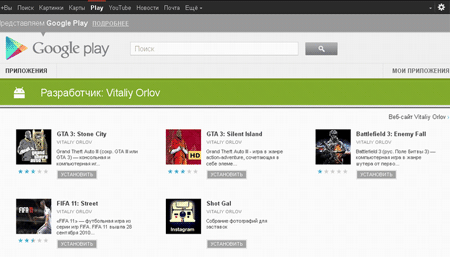

A ce jour, Doctor Web a détecté deux éditeurs de ces programmes malveillants, et en a tout de suite informé Google, notamment le département Android Security. Toutes les applications indiquées ont été supprimées sur Google Play. Selon nos estimations, le nombre minimum de personnes ayant installé ces logiciels est supérieur à 18 000.

Les utilisateurs de Dr.Web pour Android sont protégés contre ces programmes malveillants : toutes les modifications sont détectées grâce à Origins Tracing™.

[url=http://news.drweb.fr/show/?i=677&c=5]Lire l