Le 3 mai 2012

Les nouveaux trojan se propagent via des sites proposant des logiciels pour Android. Les programmes malveillants utilisent pour leur propagation le principe des poupées russes (ils sont classés par Dr.Web comme Android.MulDrop.origin.3), ainsi l'application téléchargée contient encore un fichier, fichier apk qui est codé. La première application est un dropper, permettant d’introduire puis décompresser et installer un programme malveillant.

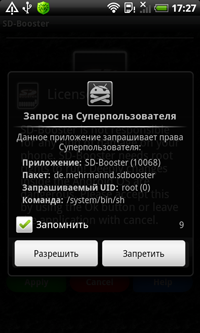

Il est important de préciser que pour dropper, les pirates choisissent des applications comme des utilitaires systèmes, des « tweaks » etc. La raison en est évidente : pour ce genre d’applications, les droits d'administrateur sont nécessaires. Suite à son lancement, l'application demande l'accès root et l'utilisateur accepte sans réfléchir.

Après avoir reçu les droits nécessaires, Android.MulDrop.origin.3 décode le fichier apk et le sauvegarde dans /system/app/ sous le nom ComAndroidSetting.apk, ce dernier étant également un dropper avec un fichier apk (il est classé par Dr.Web comme Android.MulDrop.origin.4). Celui-ci est activé après le lancement de l'OS, il décode son fichier apk qui est aussi un trojan-downloader et est classé par Dr.Web comme

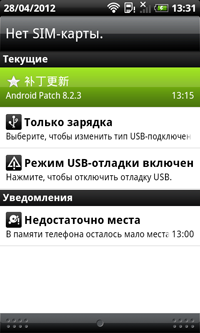

Il faut noter que le 28 avril 2012, les spécialistes de Doctor Web ont découvert une autre version de dropper.

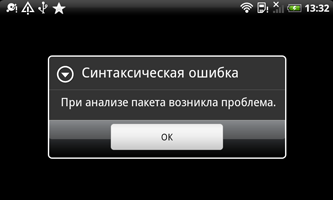

S’il n’y avait pas d’erreur, le trojan-downloader

L’analyse menée par Doctor Web a montré que les auteurs d’

Les utilisateurs de Dr.Web pour Android Antivirus + Antispam et Dr.Web 7.0 pour Android Light sont protégés contre ces menaces. Pour minimiser les risques d'infection, Doctor Web appelle les utilisateurs des mobiles Android à rester vigilants envers les applications installées et surtout envers les sources de ces applications. Il est recommandé d'utiliser uniquement le site officiel Google Play (play.google.com).

[url=http://news.drweb.fr/show/?i=637&c=5]Lire l