21 марта 2019 года

Flexnet создан на основе троянца GM Bot, которого вирусные аналитики «Доктор Веб» исследовали еще в феврале 2015 года. Исходный код этого вредоносного приложения был опубликован в открытом доступе в 2016 году. Вскоре появились и первые версии Flexnet, в которых использовались наработки авторов GM Bot. Атаки на владельцев Android-смартфонов и планшетов с помощью этого троянца продолжаются до сих пор.

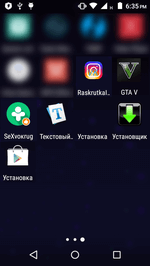

Злоумышленники распространяют банкера Flexnet при помощи СМС-спама. В сообщениях потенциальным жертвам предлагается перейти по ссылке и загрузить ту или иную программу или игру. Троянец маскируется под приложения «Друг вокруг», GTA V, инструменты для раскрутки аккаунтов в Instagram и «ВКонтакте», а также другое ПО.

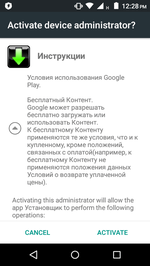

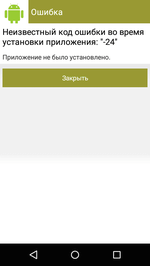

При запуске банкер запрашивает доступ к функциям администратора устройства, показывая стандартное диалоговое окно. Если жертва предоставляет ему нужные полномочия, троянец сообщает о якобы возникшей ошибке и убирает свой значок с экрана приложений. Так он скрывается от пользователя и пытается затруднить свое удаление.

По сравнению с современными Android-банкерами возможности Flexnet весьма ограничены. Троянец способен перехватывать и отправлять СМС-сообщения, а также выполнять USSD-запросы. Однако и этих функций достаточно для кражи денег с использованием различных мошеннических приемов.

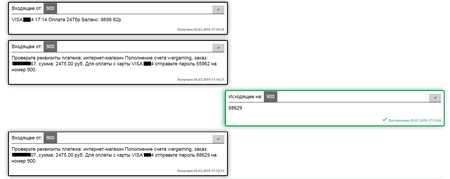

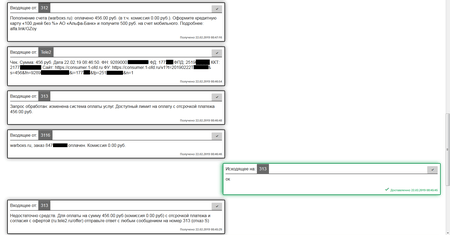

Один из них — пополнение внутриигровых счетов популярных компьютерных игр с использованием СМС. Эта схема работает следующим образом. Троянец проверяет баланс банковской карты пользователя, отправляя СМС-запрос в систему обслуживания мобильного банкинга. Затем он перехватывает ответное сообщение с информацией об остатке на счете и передает эти сведения киберпреступникам. Далее злоумышленники формируют запрос на пополнение баланса интересующей их игры. В запросе указывается номер телефона жертвы и сумма для перевода. После этого пользователю приходит СМС с проверочным кодом. Троянец перехватывает это сообщение, передает его содержимое мошенникам, и те отдают банкеру команду на отправку СМС с полученным кодом для подтверждения операции.

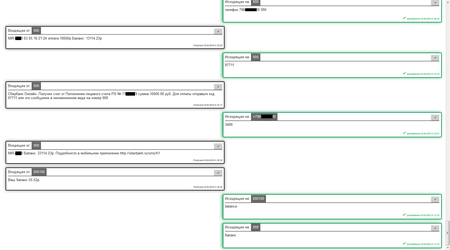

Вот примеры того, как происходит кража денег с использованием этого метода:

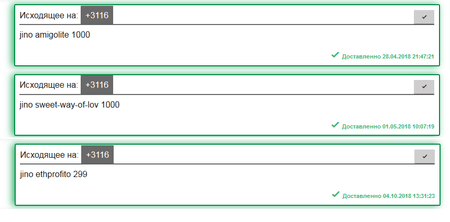

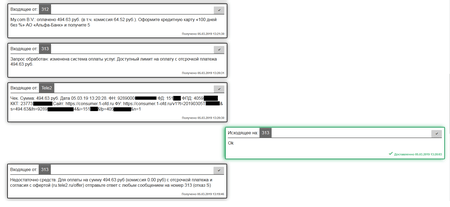

Аналогичным образом реализуются и другие мошеннические схемы. Например, злоумышленники могут оплачивать услуги хостинг-провайдеров, используя деньги с баланса мобильных номеров своих жертв. Для этого троянец отправляет СМС с необходимыми параметрами на специализированные номера:

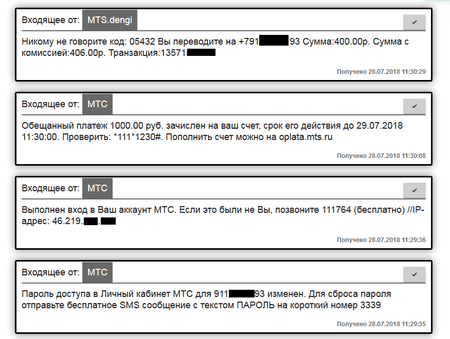

Даже если на счету потенциальных жертв недостаточно средств, злоумышленники все равно могут украсть у них деньги. Мошенники используют тарифную опцию сотовых операторов «Обещанный платеж», которая позволяет оплачивать услуги в долг. Как и в других случаях, киберпреступники дают команду троянцу отправить СМС с нужными параметрами. При этом до определенного времени владельцы зараженных устройств не подозревают о пропаже денег, поскольку банкер скрывает все подозрительные сообщения.

Кроме того, троянец может переводить деньги с банковских карт жертв на счета злоумышленников. Однако кредитные организации при помощи специальных алгоритмов отслеживают подозрительные операции, поэтому вероятность блокировки такого перевода очень высока – в то время как описанные выше схемы позволяют мошенникам в течение длительного времени красть относительно небольшие суммы и оставаться незамеченными.

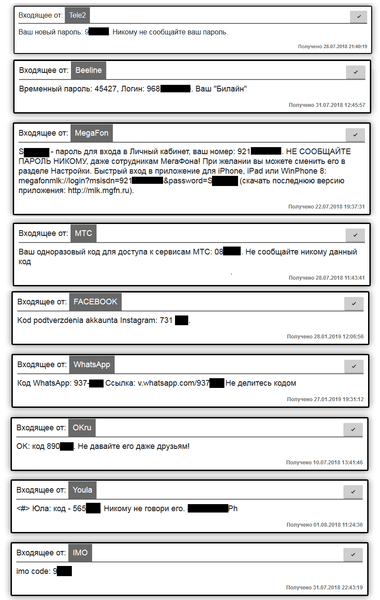

Другая функция Flexnet — похищение конфиденциальных данных. Киберпреступники могут получать доступ к аккаунтам пользователей социальных сетей, интернет-магазинов, личным кабинетам на сайтах операторов связи и другим онлайн-сервисам. Зная номер мобильного телефона жертвы, злоумышленники пытаются выполнить вход в ее учетную запись. На этот номер поступает одноразовый проверочный код, который троянец перехватывает и отправляет мошенникам.

Если же номер владельца зараженного устройства не привязан к одному из целевых сервисов, киберпреступники могут использовать такой номер для регистрации новой учетной записи. В дальнейшем скомпрометированные и вновь созданные аккаунты могут попасть на черный рынок, применяться для рассылки спама и организации фишинг-атак.

При содействии регистратора REG.ru несколько управляющих серверов Flexnet были заблокированы, и часть зараженных устройств злоумышленники больше не контролируют.

Компания «Доктор Веб» напоминает владельцам Android-смартфонов и планшетов, что устанавливать программы и игры следует лишь из надежных источников, таких как Google Play. Необходимо обращать внимание на отзывы других пользователей и применять ПО от проверенных разработчиков.

Антивирусные программы Dr.Web для Android детектируют все известные модификации троянца Flexnet как представителей семейства Android.ZBot и успешно удаляют их с зараженных устройств. Для наших пользователей эти вредоносные программы опасности не представляют.

#Android, #банковский_троянец, #двухфакторная_аутентификация Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

Читать оригинал