29 марта 2024 года

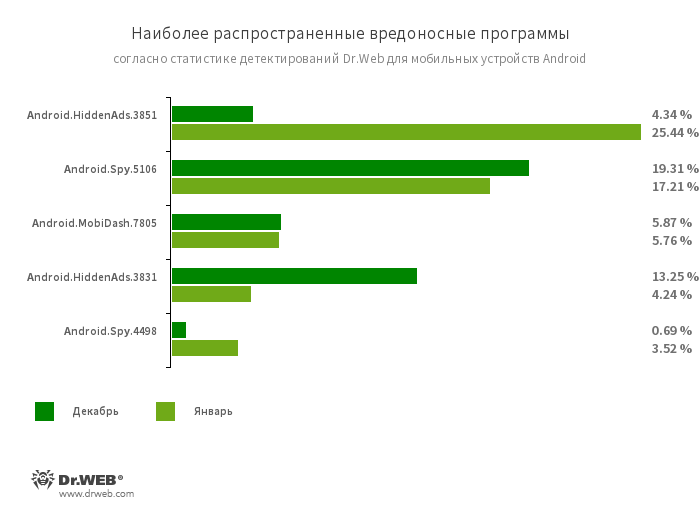

Число атак банковских троянов различных семейств возросло на 17,04%, шпионских троянских программ Android.Spy ― на 11,16%, а вредоносных программ-вымогателей Android.Locker ― на незначительные 0,92%.

Вместе с тем наши специалисты выявили очередные угрозы в каталоге Google Play. Среди них ― новое семейство нежелательных рекламных модулей Adware.StrawAd, а также троянские программы семейства Android.FakeApp. Последние злоумышленники используют для реализации всевозможных мошеннических схем.

ГЛАВНЫЕ ТЕНДЕНЦИИ ЯНВАРЯ

- Рекламные троянские программы Android.HiddenAds остались лидерами по числу детектирований на защищаемых устройствах

- Возросла активность многих семейств вредоносных Android-приложений

- В каталоге Google Play были выявлены очередные угрозы

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.3851

- Android.HiddenAds.3831

- Троянские программы для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Spy.5106

- Android.Spy.4498

- Детектирование троянской программы, представляющей собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Она может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.MobiDash.7805

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

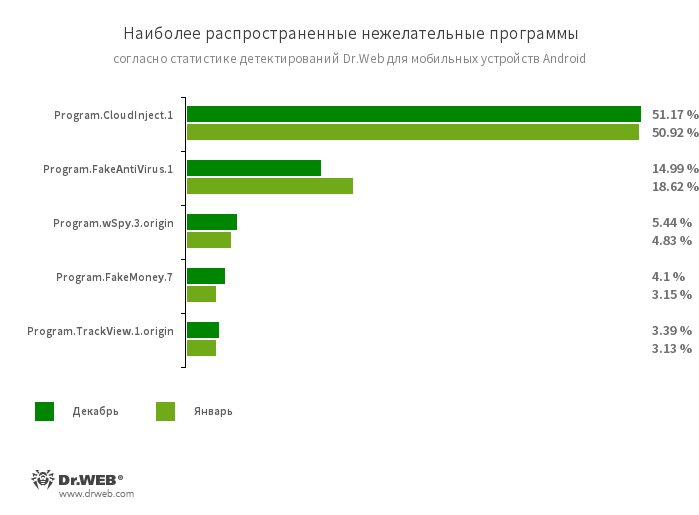

- Program.CloudInject.1

- Детектирование Android-приложений, модифицированных при помощи облачного сервиса CloudInject и одноименной Android-утилиты (добавлена в вирусную базу Dr.Web как Tool.CloudInject). Такие программы модифицируются на удаленном сервере, при этом заинтересованный в их изменении пользователь (моддер) не контролирует, что именно будет в них встроено. Кроме того, приложения получают набор опасных разрешений. После модификации программ у моддера появляется возможность дистанционно управлять ими — блокировать, показывать настраиваемые диалоги, отслеживать факт установки и удаления другого ПО и т. д.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.wSpy.3.origin

- Коммерческая программа-шпион для скрытого наблюдения за владельцами Android-устройств. Она позволяет злоумышленникам читать переписку (сообщения в популярных мессенджерах и СМС), прослушивать окружение, отслеживать местоположение устройства, следить за историей веб-браузера, получать доступ к телефонной книге и контактам, фотографиям и видео, делать скриншоты экрана и фотографии через камеру устройства, а также имеет функцию кейлоггера.

- Program.FakeMoney.7

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Эти программы имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Даже когда пользователям это удается, получить выплаты они не могут.

- Program.TrackView.1.origin

- Детектирование приложения, позволяющего вести наблюдение за пользователями через Android-устройства. С помощью этой программы злоумышленники могут определять местоположение целевых устройств, использовать камеру для записи видео и создания фотографий, выполнять прослушивание через микрофон, создавать аудиозаписи и т. д.

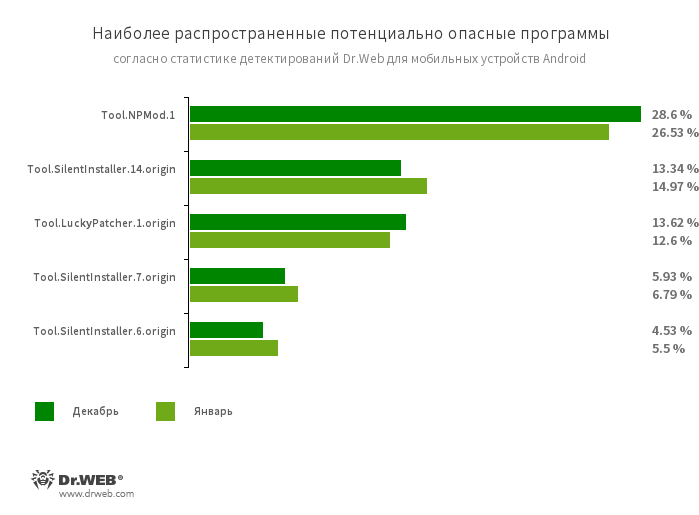

- Tool.NPMod.1

- Детектирование Android-приложений, модифицированных при помощи утилиты NP Manager. В такие программы внедрен специальный модуль, который позволяет обойти проверку цифровой подписи после их модификации.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать APK-файлы без их установки. Эти платформы создают виртуальную среду исполнения в контексте приложений, в которые они встроены. Запускаемые с их помощью APK-файлы могут работать так, как будто являются частью таких программ, и автоматически получать те же разрешения.

- Tool.LuckyPatcher.1.origin

- Утилита, позволяющая модифицировать установленные Android-приложения (создавать для них патчи) с целью изменения логики их работы или обхода тех или иных ограничений. Например, с ее помощью пользователи могут попытаться отключить проверку root-доступа в банковских программах или получить неограниченные ресурсы в играх. Для создания патчей утилита загружает из интернета специально подготовленные скрипты, которые могут создавать и добавлять в общую базу все желающие. Функциональность таких скриптов может оказаться в том числе и вредоносной, поэтому создаваемые патчи могут представлять потенциальную опасность.

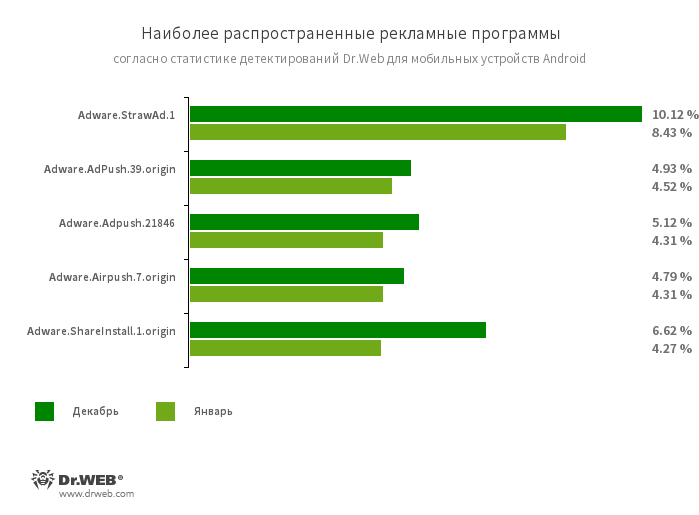

- Adware.StrawAd.1

- Детектирование Android-приложений, в которые встроен нежелательный рекламный модуль Adware.StrawAd.1.origin. При разблокировке экрана Android-устройств этот модуль показывает объявления от различных поставщиков рекламных услуг.

- Adware.AdPush.39.origin

- Adware.Adpush.21846

- Рекламные модули, которые могут быть интегрированы в Android-программы. Они демонстрируют рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут напоминать сообщения от операционной системы. Кроме того, эти модули собирают ряд конфиденциальных данных, а также способны загружать другие приложения и инициировать их установку.

- Adware.Airpush.7.origin

- Представитель семейства рекламных модулей, встраиваемых в Android-приложения и демонстрирующих разнообразную рекламу. В зависимости от версии и модификации это могут быть рекламные уведомления, всплывающие окна или баннеры. С помощью данных модулей злоумышленники часто распространяют вредоносные программы, предлагая установить то или иное ПО. Кроме того, такие модули передают на удаленный сервер различную конфиденциальную информацию.

- Adware.ShareInstall.1.origin

- Рекламный модуль, который может быть интегрирован в Android-программы. Он демонстрирует рекламные уведомления на экране блокировки ОС Android.

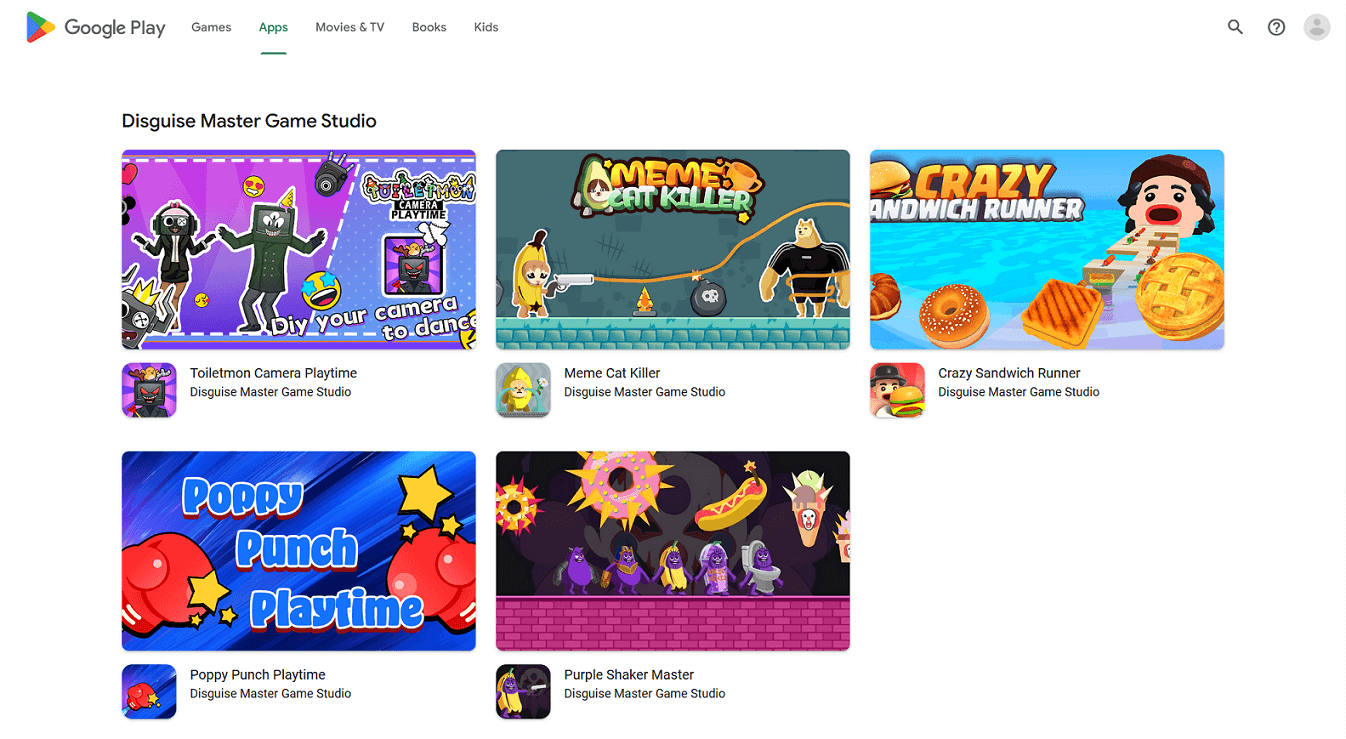

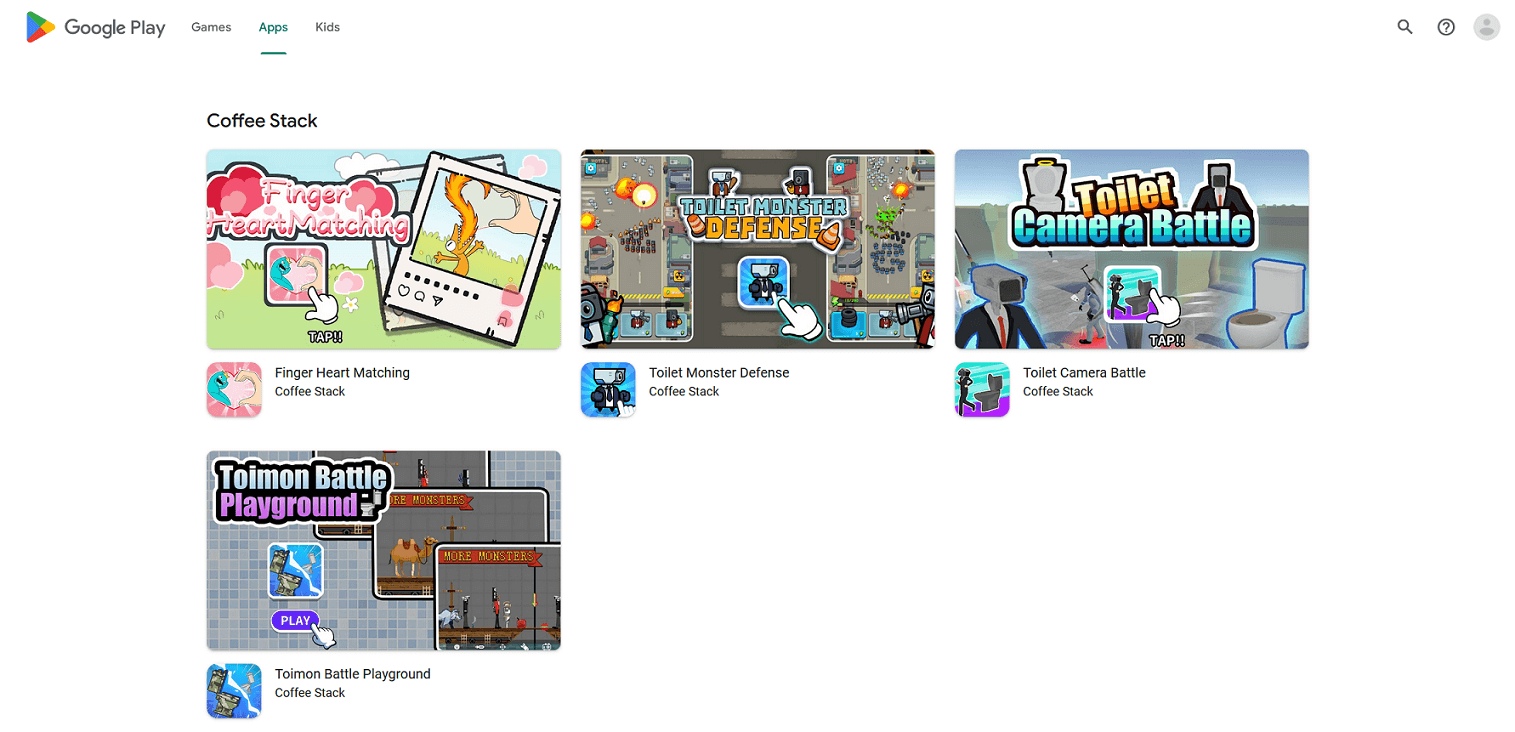

Угрозы в Google Play

В начале января 2024 года вирусная лаборатория компании «Доктор Веб» выявила в каталоге Google Play ряд игр со встроенной в них нежелательной рекламной платформой Adware.StrawAd.1.origin:

- Crazy Sandwich Runner

- Purple Shaker Master

- Poppy Punch Playtime, Meme Cat Killer

- Toiletmon Camera Playtime

- Finger Heart Matching

- Toilet Monster Defense

- Toilet Camera Battle

- Toimon Battle Playground

Эта платформа представляет собой специализированный программный модуль, который в зашифрованном виде хранится в каталоге с ресурсами программ-носителей. При разблокировке экрана он может показывать объявления от различных поставщиков рекламных услуг. Антивирус Dr.Web детектирует приложения с Adware.StrawAd.1.origin как представителей семейства Adware.StrawAd.

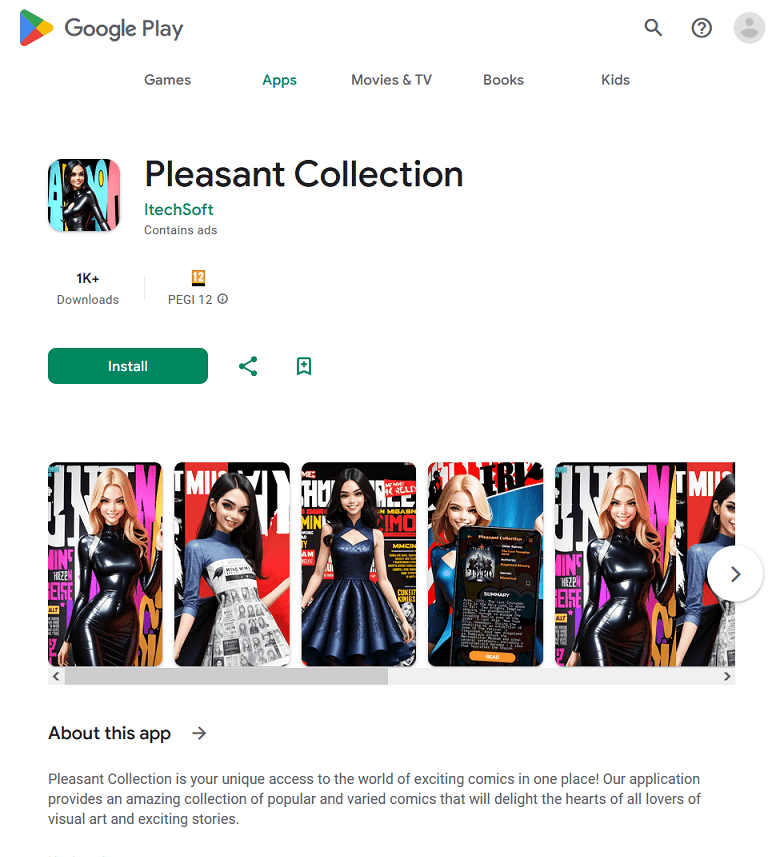

Также в течение января наши специалисты обнаружили ряд вредоносных программ-подделок из семейства Android.FakeApp. Так, троян Android.FakeApp.1579 скрывался в приложении Pleasant Collection, которое маскировалось под программу для чтения комиксов.

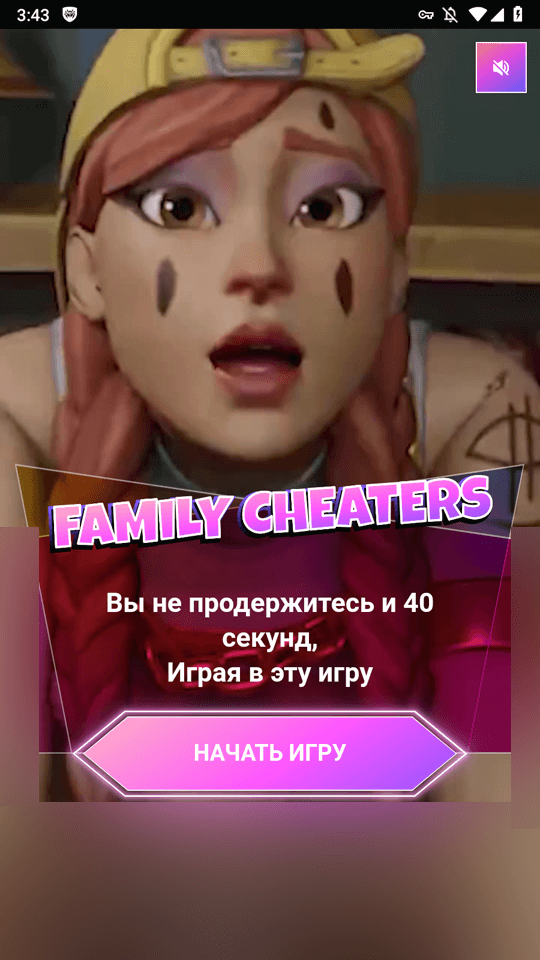

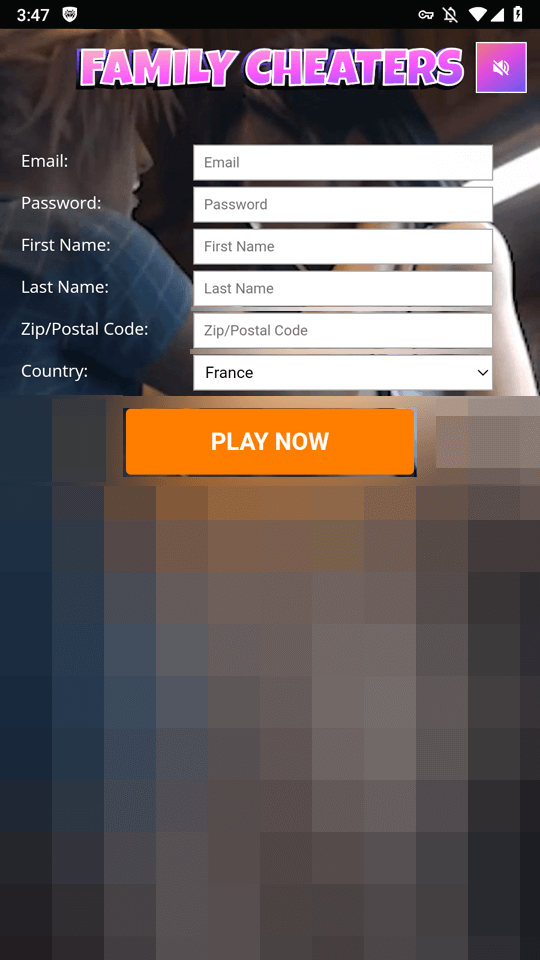

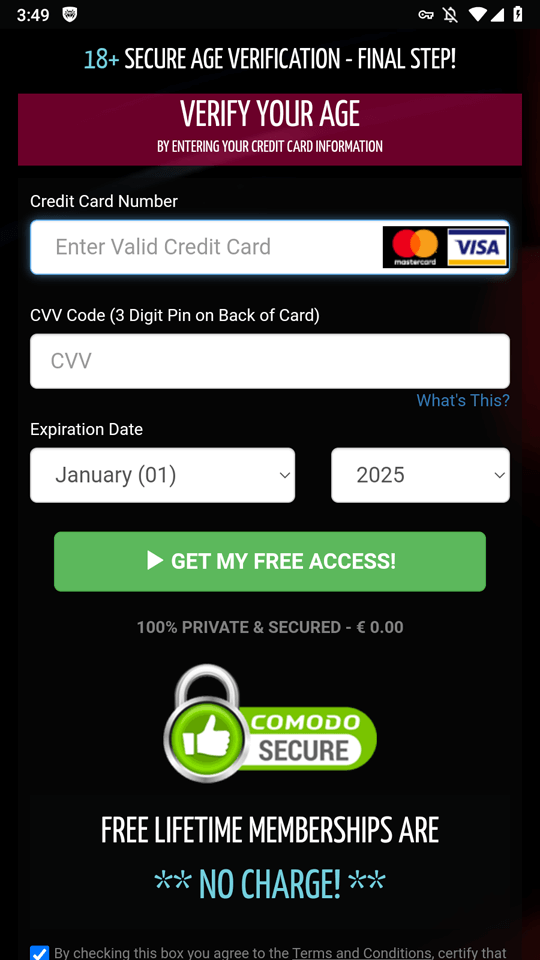

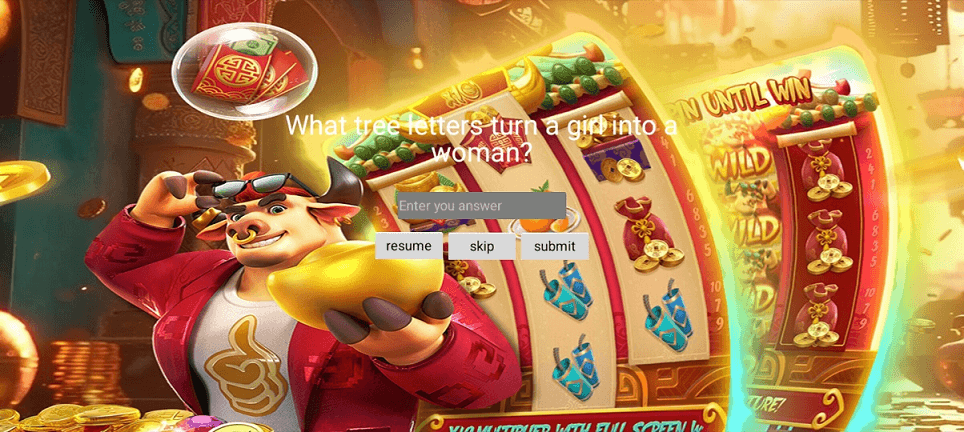

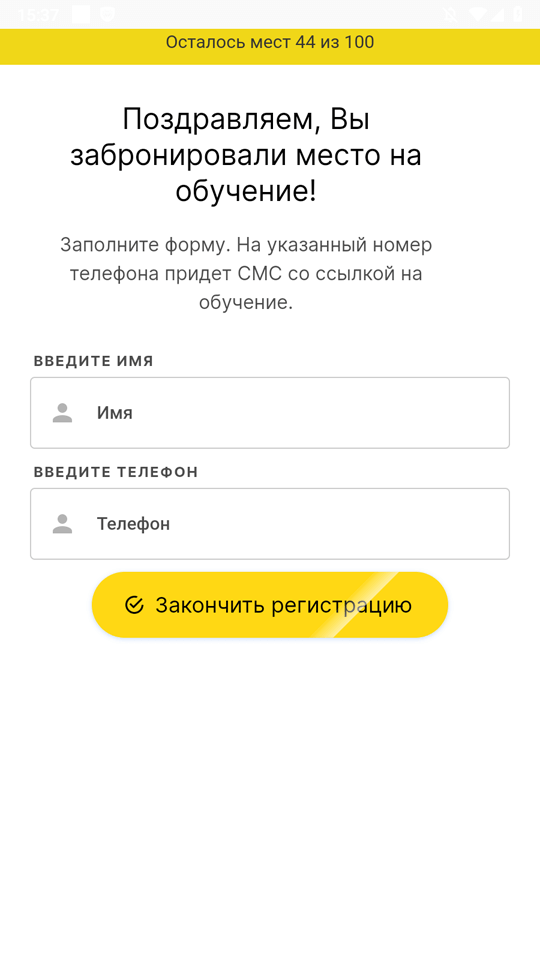

Его единственной задачей, однако, была загрузка мошеннических интернет-ресурсов. Среди них могли быть сайты, якобы позволяющие получить доступ к тем или иным играм, в том числе ― категории «для взрослых». Пример одного из них показан ниже.

В данном случае потенциальной жертве перед «началом» игры предлагалось ответить на несколько вопросов, после чего указать персональные данные, а затем и данные банковской карты ― якобы для проверки возраста.

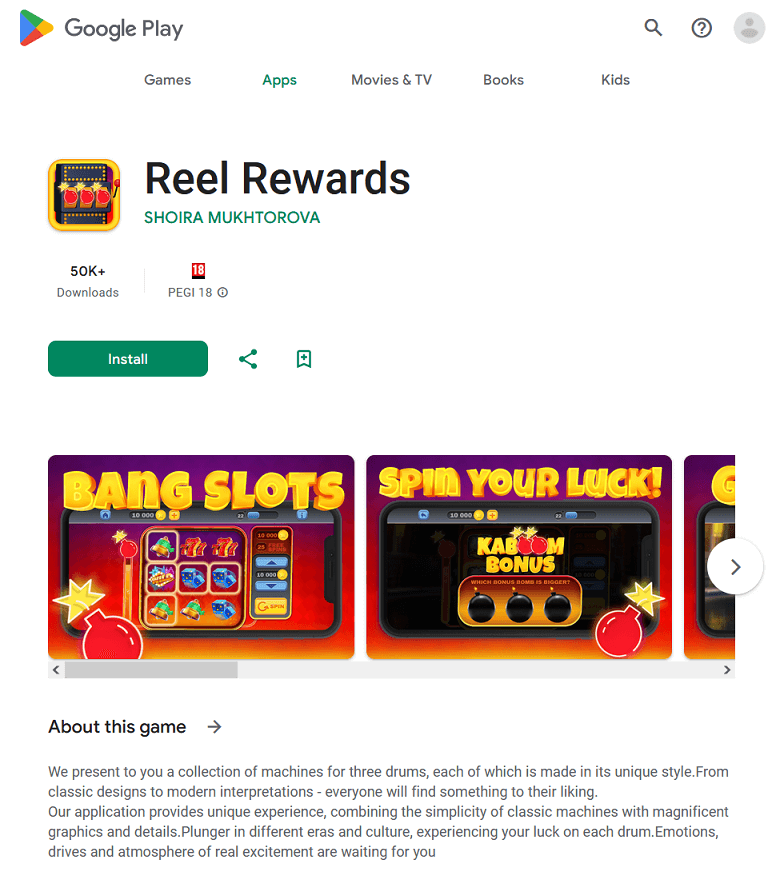

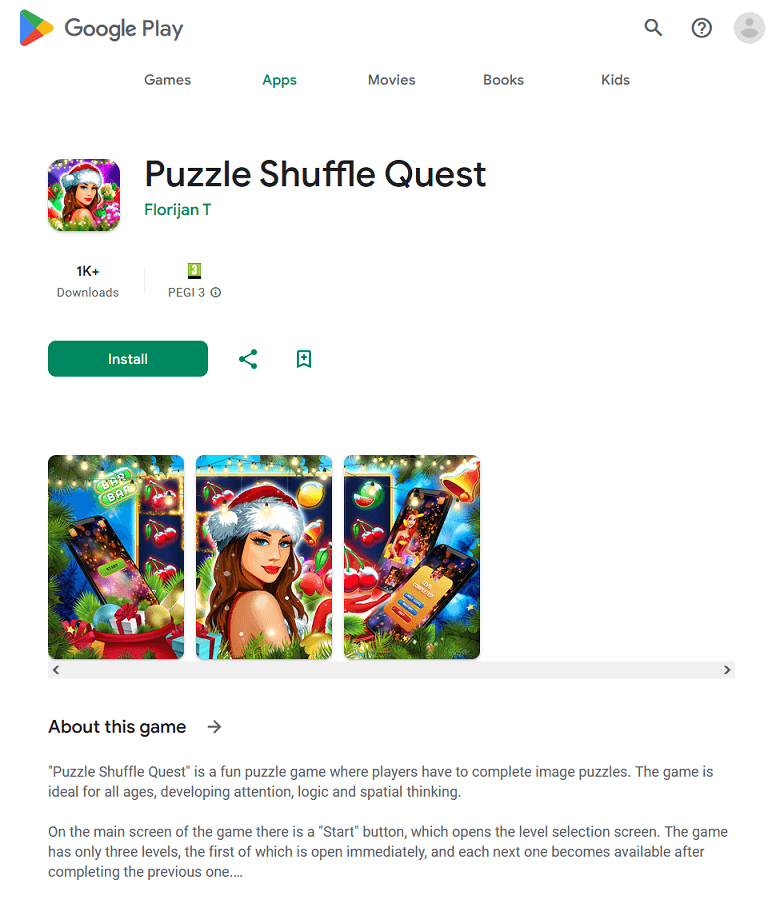

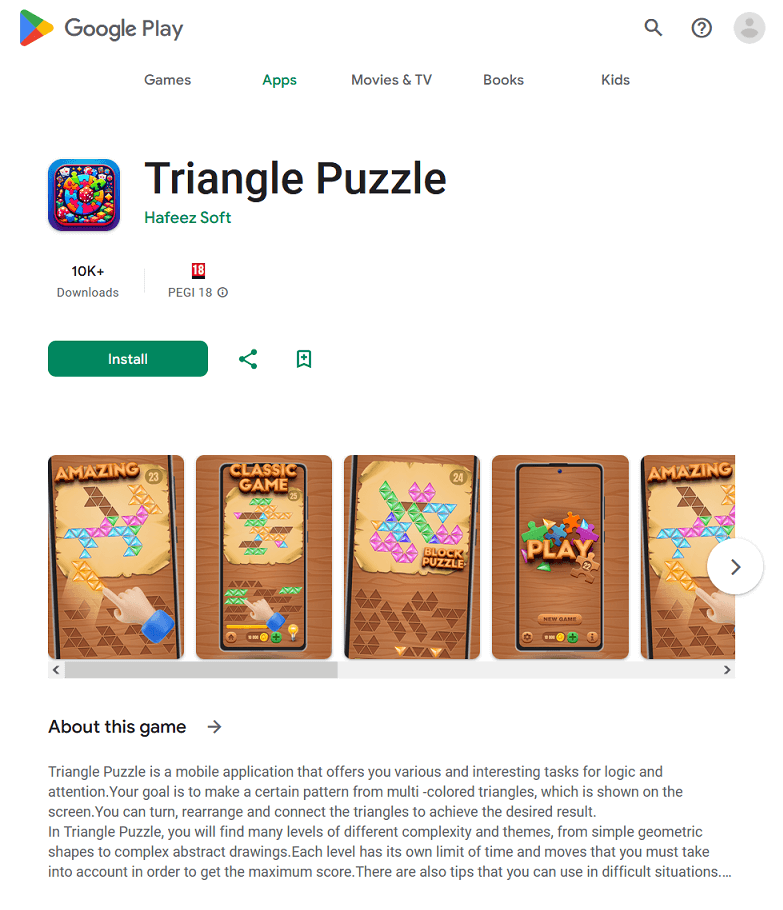

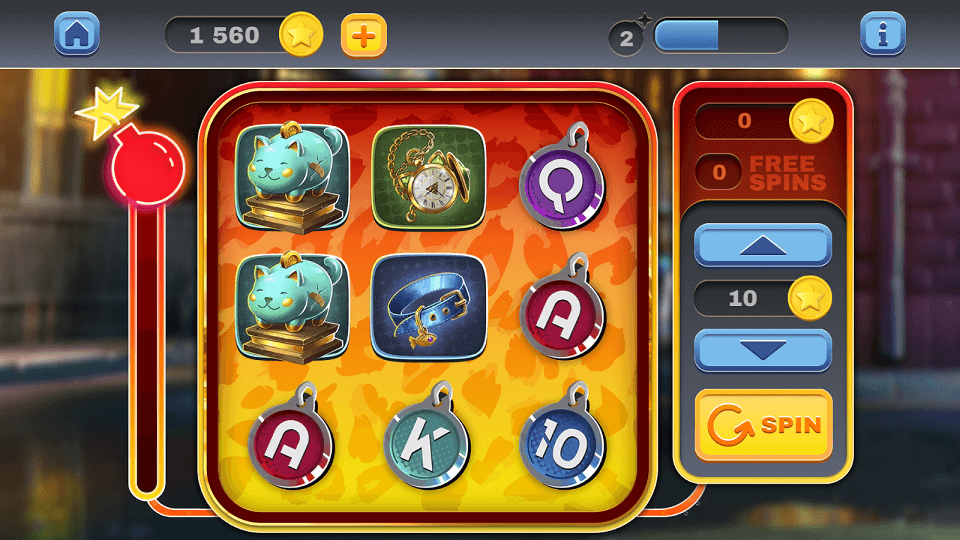

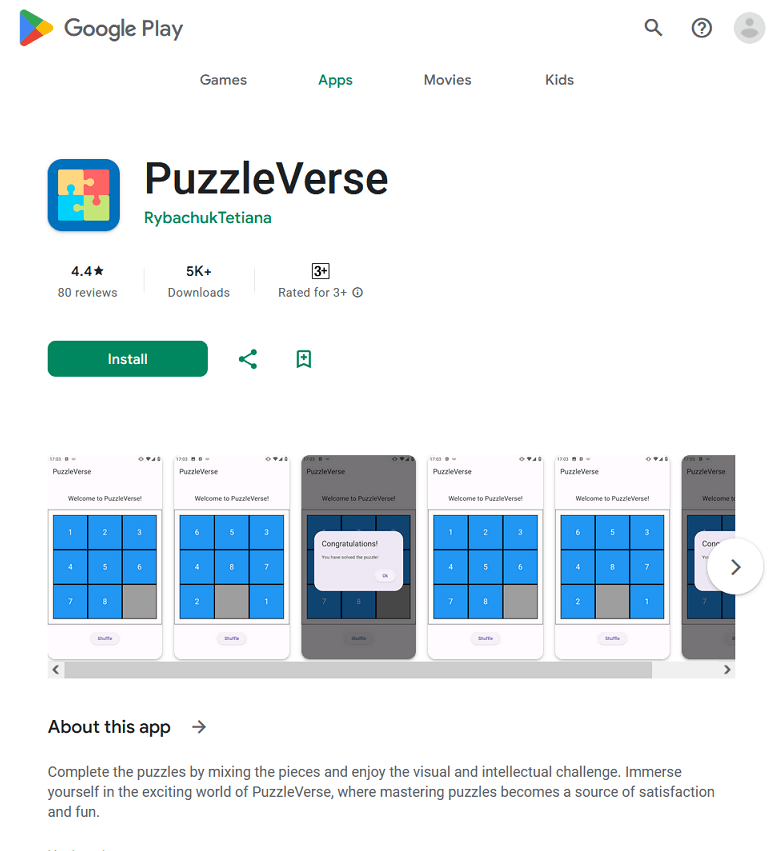

Среди выявленных представителей семейства Android.FakeApp вновь оказались и программы, распространявшиеся под видом игр. Они были добавлены в вирусную базу антивируса Dr.Web как Android.FakeApp.1573, Android.FakeApp.1574, Android.FakeApp.1575, Android.FakeApp.1577 и Android.FakeApp.32.origin.

При определенных условиях такие подделки могли загружать сайты онлайн-казино и букмекерских контор. Пример их работы в качестве игр:

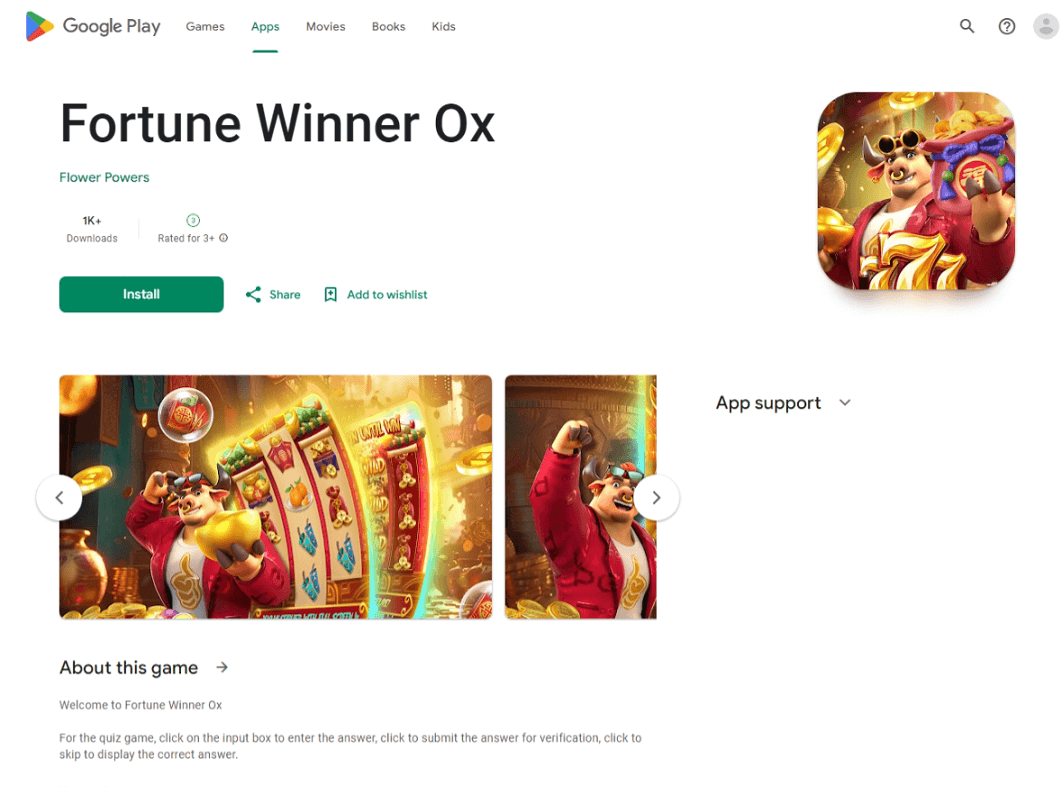

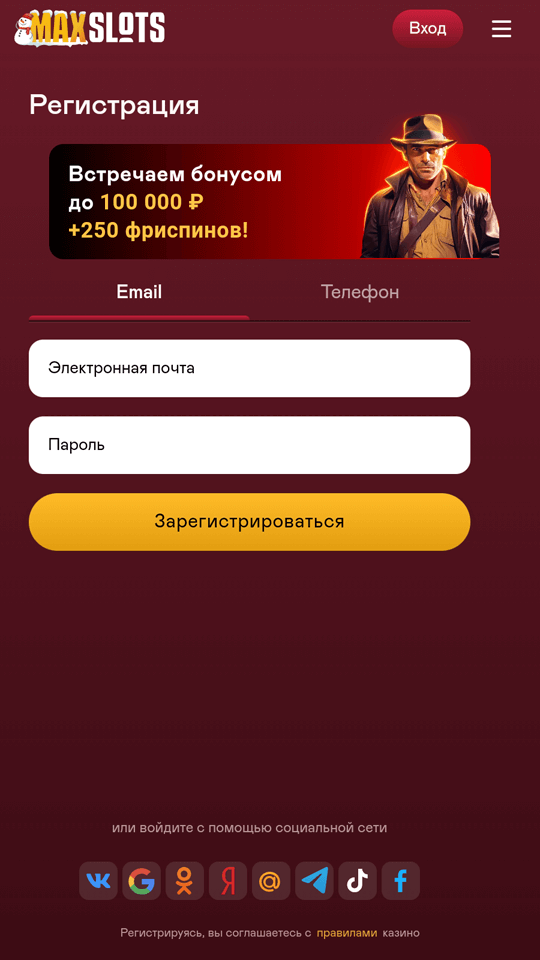

Пример одного из загруженных ими сайтов:

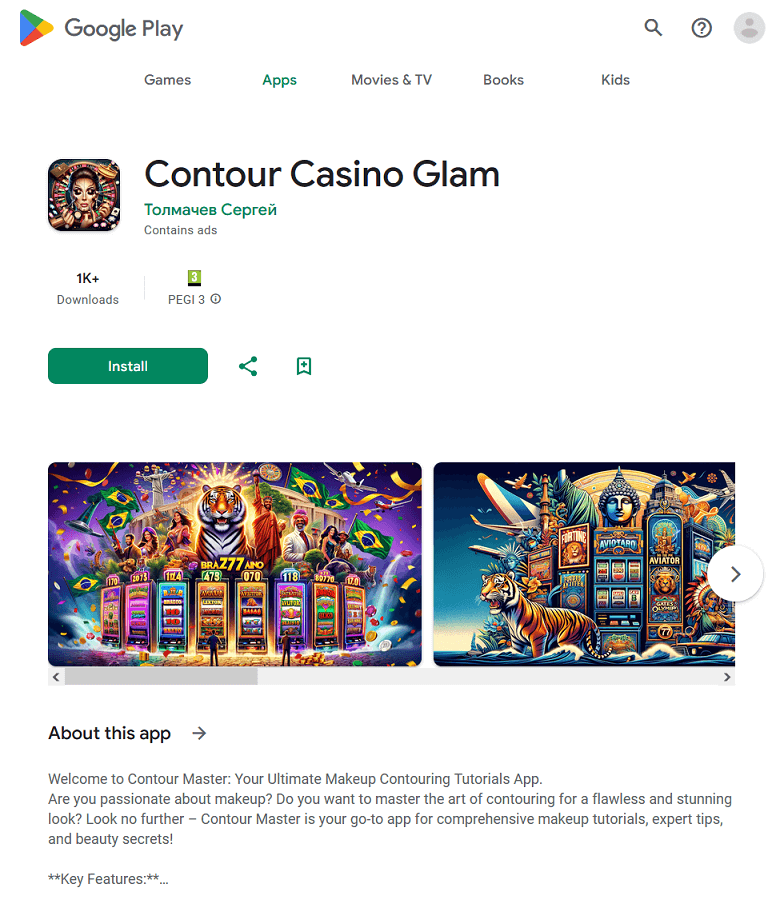

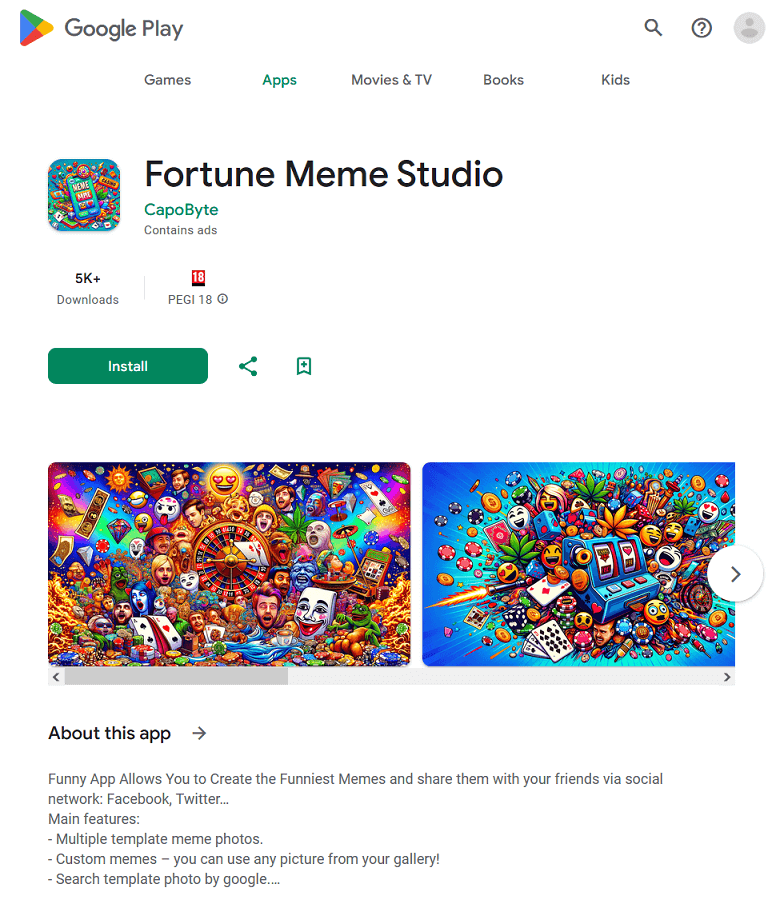

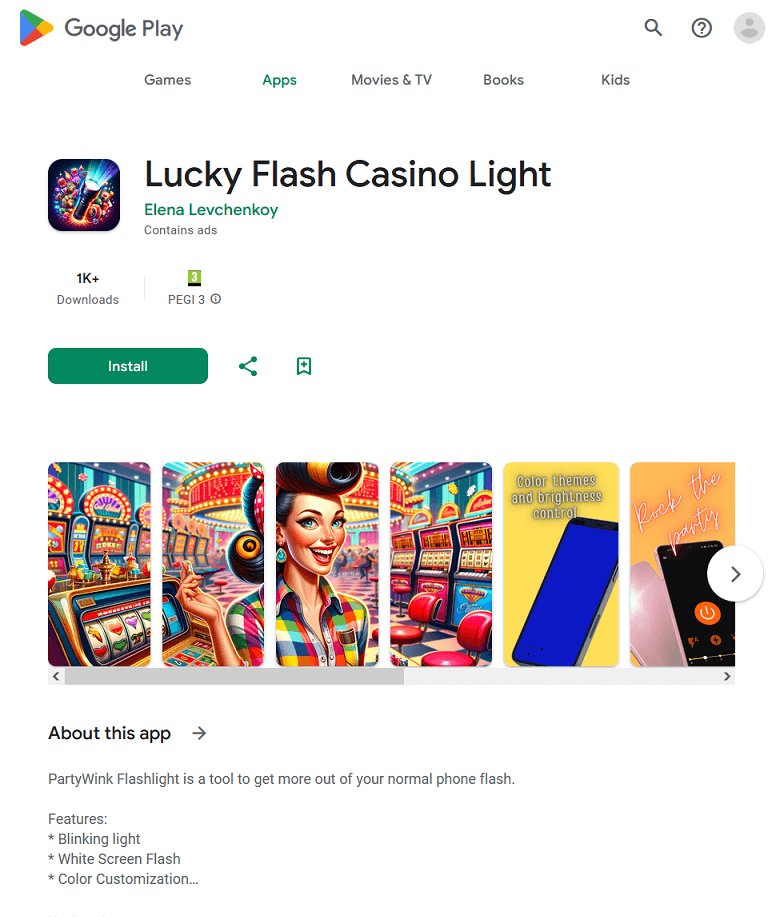

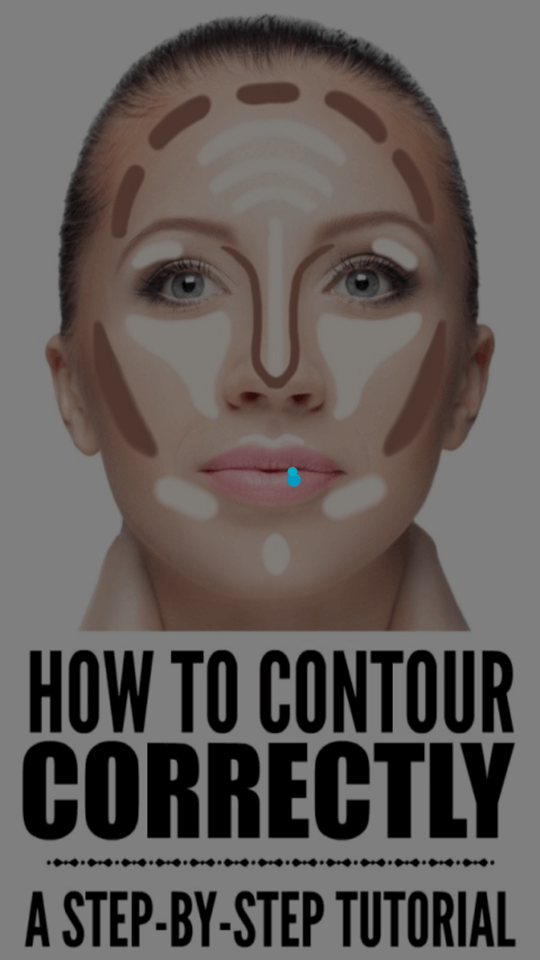

Загрузка сайтов онлайн-казино и букмекеров была задачей и нескольких других троянов. Так, Android.FakeApp.1576 скрывался в программе для обучения макияжу Contour Casino Glam и в инструменте для создания мемов Fortune Meme Studio. А Android.FakeApp.1578 располагался в приложении-фонарике с именем Lucky Flash Casino Light.

После установки они работали как безобидные приложения, но через некоторое время могли начать загружать целевые сайты.

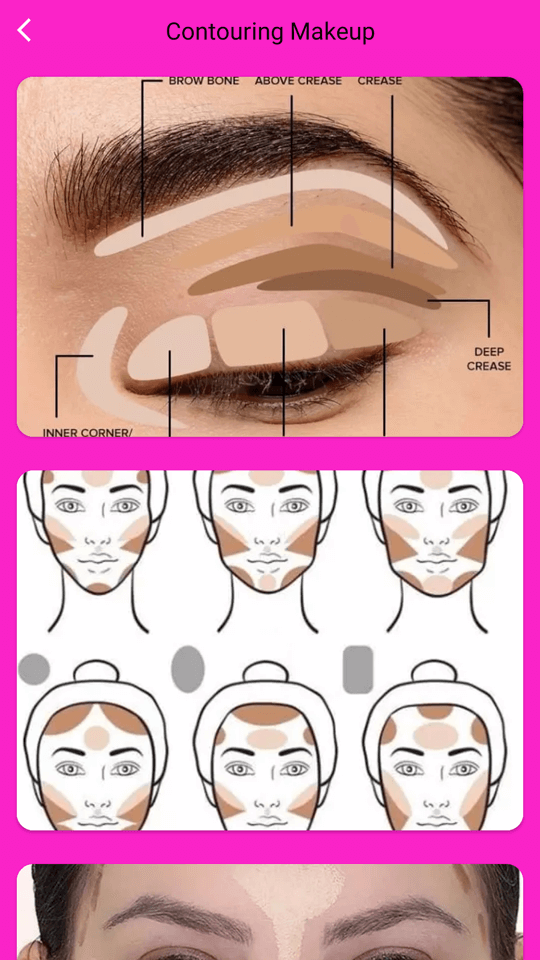

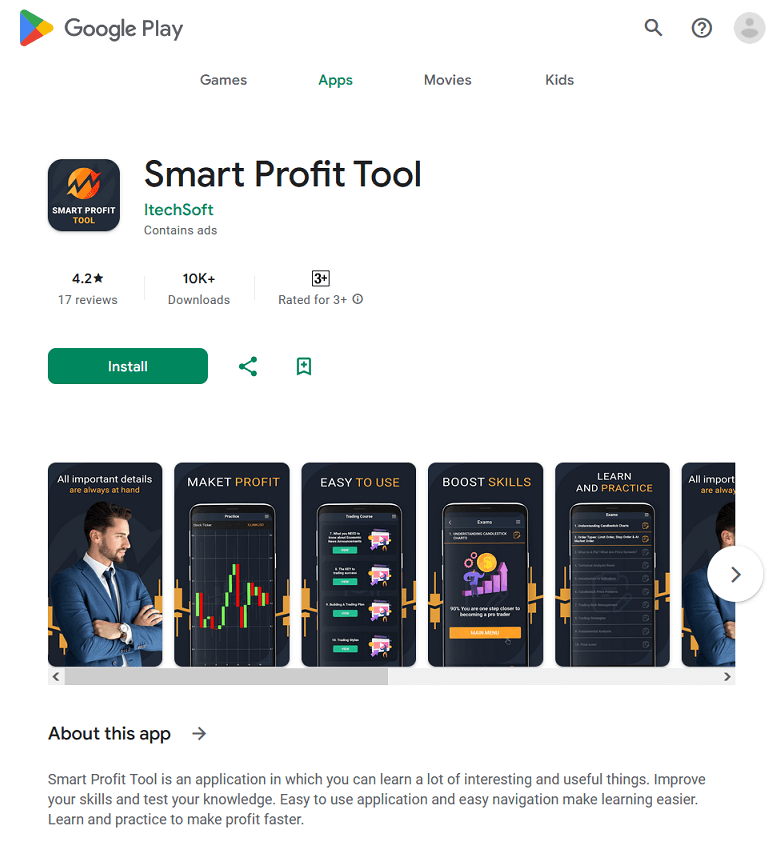

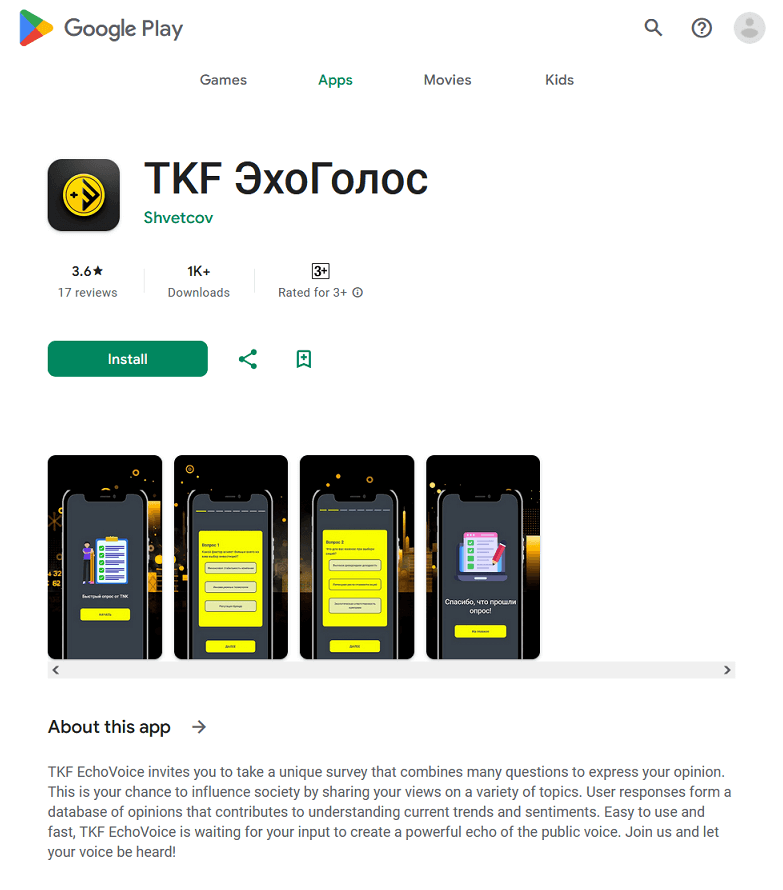

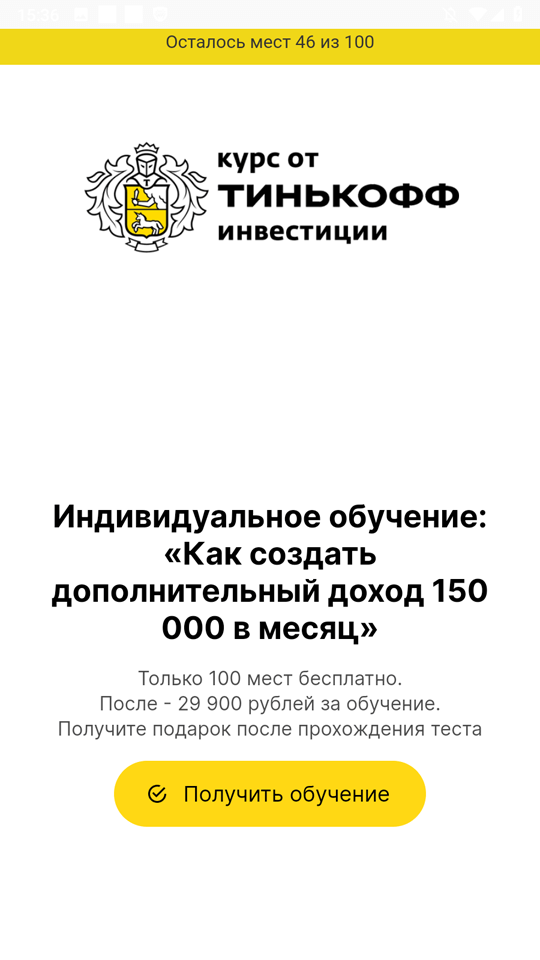

Кроме того, злоумышленники распространяли различные варианты троянов Android.FakeApp.1564 и Android.FakeApp.1580 под видом финансовых приложений, справочников, программ для участия в опросах и другого ПО.

Эти программы-подделки загружали мошеннические сайты финансовой тематики, на которых потенциальным жертвам якобы от имени известных компаний предлагались различные услуги. Например, пользователи «могли» стать инвесторами или повысить свою финансовую грамотность. Для «доступа» к той или иной услуге от них требовалось пройти опрос и зарегистрировать учетную запись, указав персональные данные.

Примеры загружаемых сайтов:

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

Читать оригинал