24 марта 2022 года

Благодаря ошибке хакеров мы получили уникальную возможность изучить списки жертв, а также узнали, какие инструменты управления бэкдорами были использованы. Исходя из добытой информации можно сделать вывод о том, что хакерская группировка специализировалась на компрометации почтовых серверов азиатских компаний с установленным ПО Microsoft Exchange. Однако есть жертвы и из других стран, среди которых:

- государственное учреждение Египта;

- аэропорт в Италии;

- маркетинговая компания из США;

- транспортная и деревообрабатывающая компании из Канады.

В логи, собранные вместе с управляющим сервером, попали жертвы, зараженные с августа 2021 до начала ноября того же года. При этом в некоторых случаях BackDoor.Whitebird.30 был установлен не только на сервер с Microsoft Exchange, но и на контроллеры домена.

На основе использованных инструментов, методов и инфраструктуры мы делаем вывод, что за атакой стоит хакерская группировка Calypso APT.

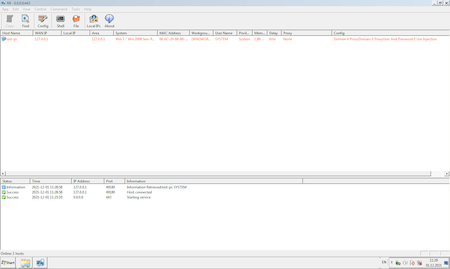

Remote Rover

Управляющий сервер для BackDoor.Whitebird.30 называется Remote Rover. Он позволяет удаленно запускать приложения, обновлять конфигурацию бэкдора, а также скачивать и загружать файлы. Помимо этого, с помощью Remote Rover можно использовать командную оболочку. Так выглядит интерфейс управляющего сервера:

К Remote Rover прилагался конфигурационный файл CFGdefault.ini, имеющий следующее содержание:

E:个人专用自主研发远程2021RR配置备份telecom.cfgOneClock.exeЕсли перевести содержание с китайского языка на английский, то можно получить такой путь:

E:personal useIndependent research and development remote2021RRConfiguration backuptelecom.cfgПодробные технические описания обнаруженных вредоносных программ находятся в PDF-версии исследования и в вирусной библиотеке Dr.Web.

- BackDoor.Siggen2.3622

- BackDoor.PlugX.93

- BackDoor.Whitebird.30

- Trojan.Loader.891

- Trojan.Loader.896

- Trojan.Uacbypass.21

- Trojan.DownLoader43.44599

Заключение

В ходе расследования целевой атаки вирусные аналитики «Доктор Веб» нашли и описали несколько бэкдоров и троянов. Стоит отметить, что злоумышленникам удавалось оставаться незамеченными так же долго, как это было и при других инцидентах, связанных с целевыми атаками. Хакерская группировка скомпрометировала сеть телекоммуникационной компании более двух лет назад.

Специалисты компании «Доктор Веб» рекомендуют регулярно проверять работоспособность сетевых ресурсов и своевременно фиксировать сбои, которые могут свидетельствовать о наличии в сети вредоносного ПО. Основная опасность целевых атак заключается не только в компрометации данных, но и в длительном присутствии злоумышленников. Подобный сценарий позволяет им долгие годы контролировать работу организации, чтобы в нужный момент получить доступ к особенно чувствительной информации. При подозрении на вредоносную активность в сети мы рекомендуем обращаться в вирусную лабораторию «Доктор Веб», которая оказывает услуги по расследованию вирусозависимых компьютерных инцидентов. Выявить вредоносное ПО на серверах и рабочих станциях поможет Dr.Web FixIt! Оперативное принятие адекватных мер позволит минимизировать ущерб, а также предотвратить тяжелые последствия целевых атак.

Читать оригинал