Да, так и есть. Сейчас попробую прочесать с помощью drwebliveusb. Посмотрим что получится..Вроде просканировал, вроде нашел и убил, но он всё равно откуда-то запустится.

- Dr.Web forum

- → Содержание Dartline

Содержание Dartline

46 публикаций пользователя Dartline OpenID:

по типу содержимого

Просмотр информации о пользователе

#519867 Win32.sector22, подскажите способ уничтожения

Отправлено по

Dartline

в 17 Май 2011 - 07:10

В:

Помощь по лечению

Отправлено по

Dartline

в 17 Май 2011 - 07:10

В:

Помощь по лечению

#519848 Win32.sector22, подскажите способ уничтожения

Отправлено по

Dartline

в 16 Май 2011 - 22:06

В:

Помощь по лечению

Отправлено по

Dartline

в 16 Май 2011 - 22:06

В:

Помощь по лечению

Подскажите как бороться дальше?

#505973 Браузерный Информер

Отправлено по

Dartline

в 18 Март 2011 - 21:09

В:

Помощь по лечению

Отправлено по

Dartline

в 18 Март 2011 - 21:09

В:

Помощь по лечению

вы б не ссылку,а файл в вирлаб отправили

#505958 Браузерный Информер

Отправлено по

Dartline

в 18 Март 2011 - 20:16

В:

Помощь по лечению

Отправлено по

Dartline

в 18 Март 2011 - 20:16

В:

Помощь по лечению

Браузер firefox, думал что к нему прилипла зараза, но чистка кэша не помогла. Оказалось что он всплывает во всех браузерах. Запуск AVZ показал на скрытый процесс с именем файла exzcprn.dll. Файл лежал в папке system32, убить его прямо там не удалось. Дальше я нашёл я его в ветке реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs. Удалил путь к этому файлу в ветке. После перезагрузки удалил и сам файл.

Ссылка на virustotal с этим файлом.

#373630 Удалили все мои темы и мой аккаунт

Отправлено по

Dartline

в 24 Январь 2010 - 22:57

В:

Свободное общение

Отправлено по

Dartline

в 24 Январь 2010 - 22:57

В:

Свободное общение

Я прочитал, можно удалять.

#372887 Прощу о помощи спецов! новый код Internet Security

Отправлено по

Dartline

в 22 Январь 2010 - 22:05

В:

Помощь по лечению

Отправлено по

Dartline

в 22 Январь 2010 - 22:05

В:

Помощь по лечению

#372844 Прощу о помощи спецов! новый код Internet Security

Отправлено по

Dartline

в 22 Январь 2010 - 20:45

В:

Помощь по лечению

Отправлено по

Dartline

в 22 Январь 2010 - 20:45

В:

Помощь по лечению

Смотрите на странице DrWEB UNLOCKER

#369416 Теперь под видом Internet Security

Отправлено по

Dartline

в 15 Январь 2010 - 00:28

В:

Помощь по лечению

Отправлено по

Dartline

в 15 Январь 2010 - 00:28

В:

Помощь по лечению

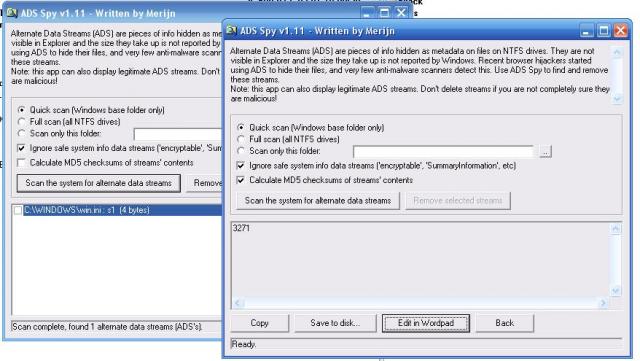

Нужно вычищать папку Темп, скачать ADSSpy и проверить жесткий диск.вопрос только в том, не объявится ли вирус завтра после очередной чистки системы

Вставить флешку, посмотреть, что сбрасывает вирус на неё.

По типу и размеру файла на флешке просканировать жесткий диск. Если есть такие же файлы их надо удалить, или, если страшно, переименовать расширение.

#368592 Теперь под видом Internet Security

Отправлено по

Dartline

в 13 Январь 2010 - 00:57

В:

Помощь по лечению

Отправлено по

Dartline

в 13 Январь 2010 - 00:57

В:

Помощь по лечению

Тикет сегодняшнего вируса [drweb.com #1129566].

Итог разблокировки по мотивам поста http://forum.drweb.com/index.php?s=&sh...st&p=368422 от boykoc.Код отправки СМС К208214300 на номер 4460

Под рукой, или на флешке, нужно иметь Тотал Коммандер, утилиту AVZ.

1) Если у вас на компе одна учетная запись с правами администратора.

Загрузитесь в безопасном режиме. Зайдите в панель управления и откройте Учетные записи пользователей. Создайте новую запись и присвойте ей права администратора, поставьте на неё пароль (не забудьте какой

Зайдите в свою учетную запись, выберите пункт "Изменение типа учетной записи", отметьте значение "ограниченная учетная запись". Если она не подсвечена и нельзя изменить оставьте как есть.

Перезагрузитесь в безопасном режиме. Для входа в систему выберите учетную запись администратора, которую вы только что создали.

Запустите утилиту AVZ, зайдите в меню: Файл - Мастер поиска и устранения проблем. В окне нажмите кнопку "Пуск". После сканирования отметьте найденые значения галочкой и нажмите кнопку "Исправить отмеченные проблемы".

Запустите Тотал коммандер, включите "Показывать скрытые и системные файлы". Зайдите в папку C:\Documents and Settings\Имя пользователя (основная запись)\Local Settings\Temp, выделите все файлы в папке и нажмите УДАЛИТЬ. Тоже самое сделайте в папке Temporary Internet Files и в папках вновь созданной учетной записи.

Запуск ADSSpy ничего не дал, как и запуск AVZ. Скрытых потоков у данной модификации вируса не обнаружено.

Перезагрузитесь обычным способом, но зайдите под учетной записью Администратора.

Зайдите в ветку реестра, что указал boykoc HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\0\Paths. Удалите содержимое. У меня тоже был заблокирован ДрВеб.

Всё должно заработать.

Усчетные записи можете вернуть, а можете оставить.

#368551 Теперь под видом Internet Security

Отправлено по

Dartline

в 12 Январь 2010 - 22:43

В:

Помощь по лечению

Отправлено по

Dartline

в 12 Январь 2010 - 22:43

В:

Помощь по лечению

Да, всё это понятно, но как всё это объяснить простому пользователю. А при установке каких-либо программ, начинаются вопросы - а что это и почему мой комп не даёт мне установить какую-никакую программу. Другое дело когда выскакивает предупреждение от антивируса, тчо, например, неизвестная программа бытается заблокировать работу Вашего компьютера. Вот у юзера глазёнки на лоб полезут и он, ну 99% из 100, нажмет кнопку - запретить.Ограниченная учетка защищает от изменений, почти все эти пункты, остальные надо закрыть от изменений вручную. Вредонос не сможет сбросить разрешения из огр. учетки, следовательно не сможет прописаться в систему.

По поводу винлока от Интернет секьюрити, я только появился дома, буду пробовать алгоритм boykoc из сообщения выше. Проверю - отпишусь.

#368275 Теперь под видом Internet Security

Отправлено по

Dartline

в 12 Январь 2010 - 12:29

В:

Помощь по лечению

Отправлено по

Dartline

в 12 Январь 2010 - 12:29

В:

Помощь по лечению

Я, кстати, тоже об этом подумывал. Почему нельзя сделать в DrWeb защиту системы от несанкционированных изменений реестра. По поводу отключения диспетчера задач, о добавлении файлов в автозагрузку, блокировка политик безопасности и блокировки реестра сторонними программами.Нельзя мириться с тем, что вирусописатели находят путь сделать свою заразу недоступной для автоматических антивирусов.

А то вот этот последний вирус, как в насмешку, разрешает запуск и сканера и лечащей утилиты ДрВеба, но толку от этого нет никакого, пока вирус не будет добавлен в базу.

Сегодняшний вирус, что я отправил в вируслаб, на вирустотале только в двух вирусных базах. Если оперативно отреагируют ребята, ДрВеб будет третий, который его будет определять.

Тикет сегодняшнего вируса [drweb.com #1129566].

ЗЫ Сегодняшний Курилка (от 12-01-2010 08:54) тоже ничего не нашёл. Ни файлов, ни потоков (может их и нет?)

#368264 Теперь под видом Internet Security

Отправлено по

Dartline

в 12 Январь 2010 - 12:09

В:

Помощь по лечению

Отправлено по

Dartline

в 12 Январь 2010 - 12:09

В:

Помощь по лечению

У меня он есть, лежит под носом. Я и начинал топик этой ветки с того, что нужно загрузить ссистему с востановительного дискт или с ERD Comm. Но 90% пользователей даже и незнают что это такое, поэтому и пробую вылечить без них.ERD Сommander и/или загрузочный WinLiveCD быть должен... и не только он.

#368225 Теперь под видом Internet Security

Отправлено по

Dartline

в 12 Январь 2010 - 11:12

В:

Помощь по лечению

Отправлено по

Dartline

в 12 Январь 2010 - 11:12

В:

Помощь по лечению

Код отправки СМС К208214300 на номер 4460.

На компе установлен DrWeb 5.0, обновления баз от 10-01-2010 18:54. Вирус прошёл мимо незамеченым

Сейчас качаю CureIt. Попробую, что получится.

По поводу сказанного выше...

Не у всех есть под рукой ERD Commander или LiveCD своей системы. Сейчас пробую вылечить систему без них. Если получится, опишу подробно оптимальный вариант.

В темпе вирус создает файлы *.tmp, у меня это ~DF3970.tmp. Видно он же и запущен в связке с каким-либо потоком (это особенность данной разновидности вируса).

Копия вируса уже в вирлабе.

Ссылка на файл в Virus Total

#368121 Теперь под видом Internet Security

Отправлено по

Dartline

в 11 Январь 2010 - 21:39

В:

Помощь по лечению

Отправлено по

Dartline

в 11 Январь 2010 - 21:39

В:

Помощь по лечению

но только из под LiveCD

есть лайв CD под Линукс с сайта DrWeb

Я имел ввиду не DrWeb LiveCD, а LiveCD вашей установленной системы. В данном случае я пользуюсь ERD Commander, скачал сборку из трёх систем XP, Vista и W7, в которых при загрузке есть возможность работать с системными файлами вашего компьютера.

#368117 Теперь под видом Internet Security

Отправлено по

Dartline

в 11 Январь 2010 - 21:12

В:

Помощь по лечению

Отправлено по

Dartline

в 11 Январь 2010 - 21:12

В:

Помощь по лечению

Всё верно, я из под ERDCommander нашел эту ветку в реестре и убрал её. После этого вирус перестал запускаться. А вычистил его только на основе файла, который он сбрасывает на флешку. По имени привязанного потока (бессмысленный набор символов) в компе ничего не нашел, ни файлов, ни в реестре. Видно случайный код, который назначается для исполнения в потоке вирусной dll-ке, и прикрепляется к любому файлу.Это реакция не на файл, а на запись в реестре.

А файл этот чистый, мы же с вами обсуждали это постами выше. Его можно не трогать. Только вирус делает их системными скрытыми и в проводнике они не отражаются, только или в Тотале или в Фаре.Проверьте - действительно ли нет такого файла c:\windows\system32\v7vga.rom

Нужно убивать ветку в реестре с именем потока, но только из под LiveCD

#367772 Теперь под видом Internet Security

Отправлено по

Dartline

в 11 Январь 2010 - 08:32

В:

Помощь по лечению

Отправлено по

Dartline

в 11 Январь 2010 - 08:32

В:

Помощь по лечению

Как я понял из лечения зараженной машины, данный вирус запускаеся в потоке с каким-либа независимым файлом.Нарыл програмку для удаления потоков.На свой страх и риск

http://download.bleepingcomputer.com/Merijn/adsspy.zip

Скачайте программку Беляша, и посмотрите, к каким файлам на вашей машине прикреплены потоки. У меня был файл в папке inf. Для полной очистки удалите все файлы из папок C:\Documents and Settings\ИмяПользователя\Local Settings\Temp и Temporary Internet Files.

#367768 Теперь под видом Internet Security

Отправлено по

Dartline

в 11 Январь 2010 - 08:19

В:

Помощь по лечению

Отправлено по

Dartline

в 11 Январь 2010 - 08:19

В:

Помощь по лечению

Сообщение от вирлаба, что в базу добавлен Trojan.Winlock.715, мне пришло 9-01-2010. Так что обновляйте базы.Предлагаю тему не закрывать и оставить на месте.

У меня на карантине стоит машина с точно такой заразой. CureIt, скачанный во 2 половине дня по Мск 07.01.2010 при полной проверке подозрительных объектов не обнаружил. Насколько я понимаю, сигнатура Trojan.Winlock.715 появилась в базах значительно раньше.

Не рано ли праздновать победу?

#367145 номер смс к 206114400

Отправлено по

Dartline

в 09 Январь 2010 - 22:46

В:

Помощь по лечению

Отправлено по

Dartline

в 09 Январь 2010 - 22:46

В:

Помощь по лечению

У меня тоже так было, при попытке сохранить лог, вирус блокировал загрузку Notepage. Попробуйте проделать все в безопасном режиме.побывал код 1185993322 и 1185993388 не помогло сейчас пробую получить логи с помощью HijackThis но не успеваю их сохранить компьютер практически сразу перезагружается после завершения сканирования

#367019 Теперь под видом Internet Security

Отправлено по

Dartline

в 09 Январь 2010 - 20:00

В:

Помощь по лечению

Отправлено по

Dartline

в 09 Январь 2010 - 20:00

В:

Помощь по лечению

DrWeb определяет данный вирус как Trojan.Winlock.715.

Обновляйте базы!

#366989 Теперь под видом Internet Security

Отправлено по

Dartline

в 09 Январь 2010 - 18:56

В:

Помощь по лечению

Отправлено по

Dartline

в 09 Январь 2010 - 18:56

В:

Помощь по лечению

Вы подобрали код на вирус занесенный повторно, уже с флешки?Всем спасибо за поддержку. Мне все-таки удалось подобрать код самой.В безопасном режиме AVZ не работало совсем.

Вообщем, может кому поможет тоже, если такая же проблема.

Вообщем подобрала код 3317225311.( 9 января) Самое интересное, что сначала экран даже не появлялся,т.к. был удален антивирусом, только блокировал все, но потом после перезагрузки или с флешки его опять занесла, появился.

А код смс выскочил тот же самый, или нет?

#366707 Теперь под видом Internet Security

Отправлено по

Dartline

в 08 Январь 2010 - 23:31

В:

Помощь по лечению

Отправлено по

Dartline

в 08 Январь 2010 - 23:31

В:

Помощь по лечению

Ок. В Тоталкоммандере тоже самое можно, я разобрался. А то через контестное меню атрибут не меняется.В ФАРе: стать на файл, нажать Ctrl-A и убрать/поставить нужные атрибуты.И как снять с файла атрибут системный скрытый?

Ну а я перезагрузился и соответственно - ничего. Всё пропало.

Интересно, чтож это за поток такой был , с чем он был связан?

Файл в вирлабе и у меня есть. Экспериментировать будем?

#366694 Теперь под видом Internet Security

Отправлено по

Dartline

в 08 Январь 2010 - 23:13

В:

Помощь по лечению

Отправлено по

Dartline

в 08 Январь 2010 - 23:13

В:

Помощь по лечению

Не, там чисто. А что за поток у win.ini может быть?Наверное нужно было бы указать папку c:\windows\inf\уже прогнал вашей программкой adsspy

вот что получилось. что это значит?

И как снять с файла атрибут системный скрытый?

#366689 Теперь под видом Internet Security

Отправлено по

Dartline

в 08 Январь 2010 - 23:05

В:

Помощь по лечению

Отправлено по

Dartline

в 08 Январь 2010 - 23:05

В:

Помощь по лечению

#366685 Теперь под видом Internet Security

Отправлено по

Dartline

в 08 Январь 2010 - 22:57

В:

Помощь по лечению

Отправлено по

Dartline

в 08 Январь 2010 - 22:57

В:

Помощь по лечению

#366671 Теперь под видом Internet Security

Отправлено по

Dartline

в 08 Январь 2010 - 22:35

В:

Помощь по лечению

Отправлено по

Dartline

в 08 Январь 2010 - 22:35

В:

Помощь по лечению

Вот когда я суслика убил, всё и прекратилось.скорее всего, суслик

Но вот значения qrtlwjyqpid ни в реестре, ни в системе не наблюдается.

- Dr.Web forum

- → Содержание Dartline

- Privacy Policy

- Terms & Rules ·