Le 29 juin 2012

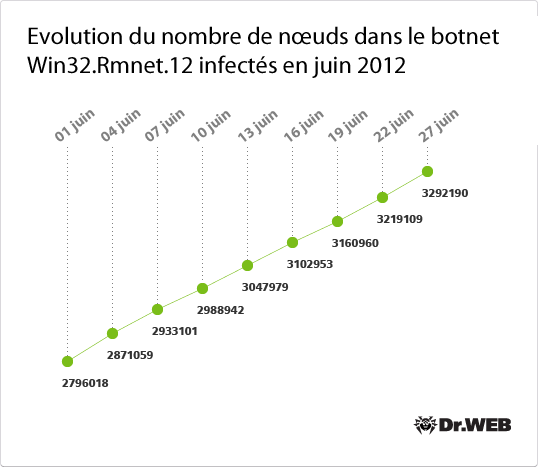

Mi-avril 2012, Doctor Web a déjà annoncé que le botnet créé par les malfaiteurs avec le virus

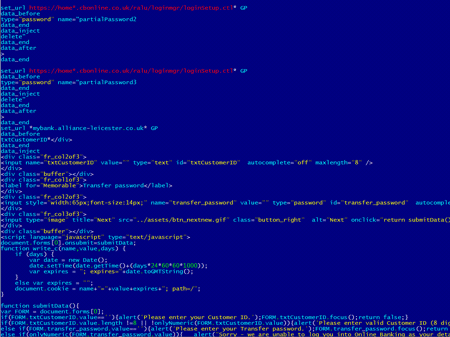

Nous vous rappelons que le virus est capable de s’auto multiplier en infectant les fichiers exécutables, les périphériques amovibles. Ce virus se propage via les scénarios écrits en langage VBScript se trouvant sur les pages web. Le virus possède plusieurs modules, ses capacités principales permettent aux pirates de faire des injections web sur les pages web visitées par l’utilisateur, de rediriger les utilisateurs sur des pages pirates ainsi que de transmettre le contenu des formulaires remplis par l’utilisateur en ligne. Voici l’exemple des scripts intégrés par le virus sur les pages web.

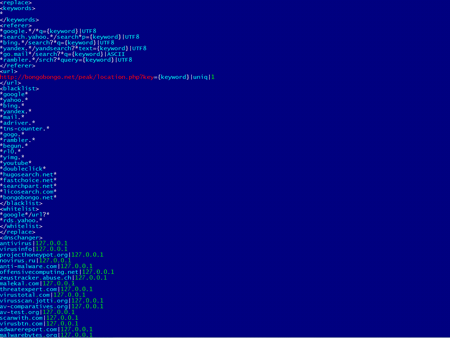

L’image suivante représente la liste des ressources URL dont l'accès est bloqué par le virus, ainsi que la liste des demandes effectuées par l'utilisateur dans les moteurs de recherche, tout ceci permettant de rediriger l'utilisateur sur le site des pirates.

Le virus est également capable de voler les mots de passe des clients FTP, comme Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla et Bullet Proof FTP. De plus, le programme malveillant lance sur le PC infecté un serveur FTP local. Le virus est compatible avec la technologie dite de backconnect, utilisée pour établir une connexion avec les services internes: ceci permet d’établir une connexion avec le serveur FTP sur le PC infecté même si ce PC n’a pas d'adresse IP dédiée externe. Un autre composant de

La géographie de propagation n’a presque pas changé ces derniers mois : l’Indonésie (22,6%), le Bangladesh (15,8%), le Vietnam (13,2%), l’Inde (7,9%), le Pakistan (4,9%) et l’Egypte (3,5%). 2,8% des bots se trouvent en Russie donc il y a eu une grande augmentation. Doctor Web continue de suivre le botnet.

[url=http://news.drweb.fr/show/?i=664&c=5]Lire l