4 мая 2024 года

Технология Origins Tracing™, которая предназначена для выявления угроз на основе поведенческого анализа, уже более десяти лет используется в составе антивируса Dr.Web Security Space для Android. Именно этот компонент предупредил заражение устройства одного из наших пользователей, выявив наличие подозрительного кода в приложении Love Spouse для управления игрушками для взрослых, которое было загружено из магазина Google Play. В составе программы был троян-кликер Android.Click.414.origin, маскирующийся под компонент для сбора отладочной информации, — библиотеку com.android.logcatch. Помимо приложения Love Spouse, этот же троян был выявлен в приложении QRunning для отслеживания физической активности. Обе программы выпускаются китайскими разработчиками. Приложения довольно популярны, суммарно они установлены на более чем полутора миллионах устройств. Судя по имеющимся данным, внедрение вредоносного кода произошло недавно, в нескольких последних релизах. Отметим, что к настоящему моменту разработчик Love Spouse обновил приложение и начиная с версии 1.8.8 оно больше не содержит трояна. Корректирующих обновлений QRunning пока не последовало.

Скриншоты приложений Love Spouse и QRunning

Данное вредоносное ПО является модификацией трояна Android.Click.410.origin, который попал в поле нашего зрения в апреле прошлого года. Тогда в вирусную лабораторию поступил запрос от пользователя, у которого антивирус обнаружил появление нового файла в системной области ТВ-приставки V88mini. Это был загрузчик трояна Android.Click.410.origin. Достоверные сведения о том, как именно произошло заражение, отсутствуют. Однако отметим, что операционная система, установленная на данном устройстве, была не той, за которую пыталась себя выдавать. В карточке товара была заявлена версия Android 12, и именно это отображается в сведениях о системе. Однако значение Build ID, которое является уникальным идентификатором сборки ОС, соответствует Android 7. К сожалению, такая ситуация является довольно типичной для приставок нижнего ценового диапазона. Подтверждением этому стал похожий запрос от другого нашего пользователя. Тот же троян Android.Click.410.origin и тот же обман потребителя по части реальной версии Android были выявлены в приставке X96Q. Только в этом случае троян был встроен в приложение «Часы» (Desk Clock).

Предположительно те самые приставки. Подробнее о практике атак на такие устройства рассказывается в нашем материале о троянах семейства Pandora

При детальном анализе было установлено, что Android.Click.414.origin имеет модульную структуру. Один из модулей предназначен для получения информации об устройстве, а другие два выполняют скрытую загрузку веб-страниц, показывают рекламу и совершают клики. Троян также умеет определять факт запуска основного приложения в контролируемом окружении, о чем он сообщает своему управляющему серверу. Примечательным оказалось и то обстоятельство, что троян работает избирательно и даже не запускается на устройствах, где языком интерфейса выбран китайский.

В случае успешного запуска троян отправляет на свой управляющий сервер достаточно подробные сведения об устройстве (бренд, модель, версия ОС, IP-адрес, регион, выбранный в настройках, код оператора мобильной сети и другие), а также активирует одну или несколько стратегий своей работы. В рамках этих задач троян незаметно для пользователя загружает сайты используя компонент WebView, входящий в состав ОС Android. Этот компонент позволяет отображать веб-страницы без запуска браузера. Троян умеет прокручивать содержимое страниц, вводить текст в формы, отключать звук воспроизведения в тех случаях, если открываемые им сайты проигрывают аудио или видео. Для совершения этих действий троян выполняет полученный от сервера JavaScript-код в WebView с загруженным целевым сайтом. Кроме того, троян может делать скриншоты отображаемого сайта и передавать их на сервер, попиксельно их анализировать и в соответствии с результатом анализа определять области для кликов уже в самом WebView. В некоторых задачах троян используют поисковые машины Bing, Yahoo и Google для выдачи рекламных ссылок по ключевым словам.

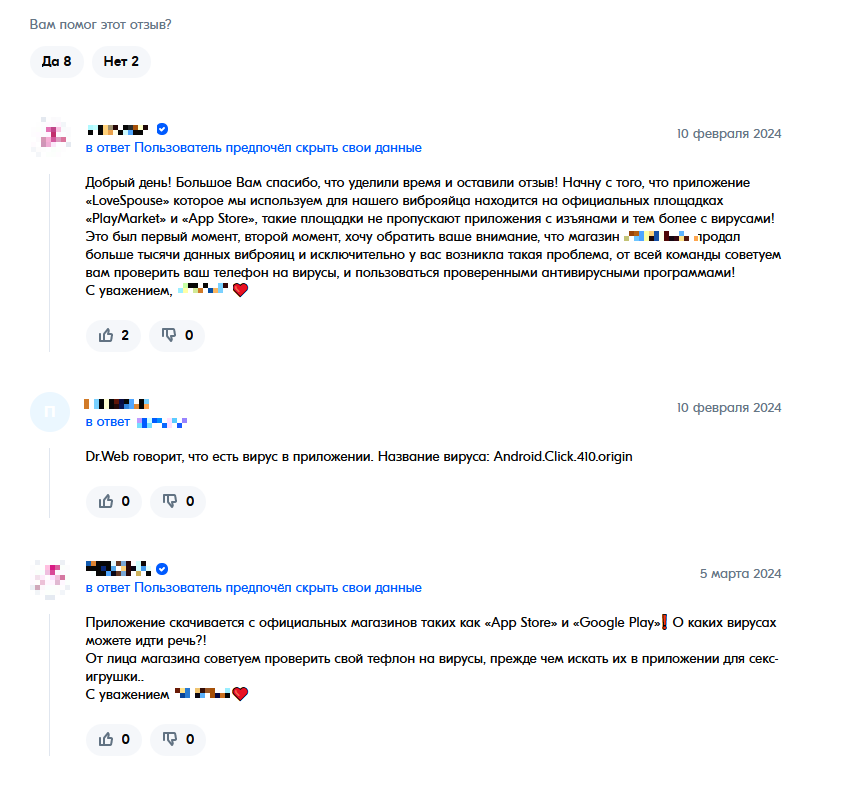

Изначально данное вредоносное ПО детектировалось в приложениях, доступных на неофициальных сайтах с приложениями для ОС Android, однако в феврале 2024 года этот троян проник и в официальный магазин приложений Google Play. Так приложение Love Spouse было, вероятнее всего, скомпрометировано после выпуска версии 1.8.1, которая ещё не содержала трояна.

Вирусные аналитики «Доктор Веб» тоже советуют пользоваться проверенными антивирусными программами

Компания «Доктор Веб» напоминает пользователям о необходимости быть осмотрительными при установке приложений. Антивирус Dr.Web Security Space для Android выявляет и обезвреживает троянов семейства Android.Click, защищая устройства наших пользователей от воздействия вредоносного ПО.

Индикаторы компрометацииЧитать оригинал