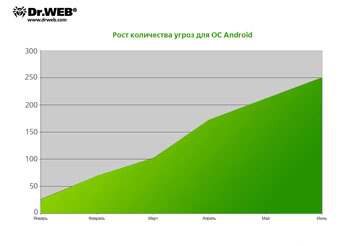

Обзор вирусной обстановки за июнь: с января количество угроз для Android возросло в 10 раз

#1

Отправлено 04 Июль 2011 - 11:54

Первый летний месяц 2011 года, несмотря на относительно прохладную погоду, оказался достаточно жарким в плане появления новых угроз информационной безопасности. Так, специалистами компании «Доктор Веб» было выявлено более 40 вредоносных программ для операционной системы Android (для iOS — только одна), что свидетельствует о неуклонном росте популярности этой платформы среди вирусописателей. По сравнению с началом года наблюдается десятикратный рост угроз для нее. Не остались в стороне и вирусописатели, ориентирующиеся как на персональные компьютеры под управлением Microsoft Windows, так и на «макинтоши».

Google Android под угрозой

Даже несмотря на то, что мобильная платформа Android базируется на ядре Linux и обладает весьма надежным механизмом обеспечения безопасности, с каждым днем для нее появляется все больше и больше вредоносных программ. Одна из очевидных причин этого — чрезвычайно широкое распространение данной ОС.

Мобильные устройства стали лакомым куском для разработчиков вредоносных программ, ведь с их помощью можно тайком от пользователя рассылать СМС и осуществлять звонки на платные номера, организовывать рекламные рассылки по списку абонентов адресной книги и загружать на смартфон различный контент. Иными словами, этот рынок открывает злоумышленникам короткий путь к быстрому обогащению.

Еще одна возможная причина роста количества угроз для Android — открытость исходных кодов этой операционной системы, благодаря чему любые обнаруженные в ней уязвимости быстро становятся достоянием широкой общественности. Дополнительную опасность создает и то обстоятельство, что, например, пользователи устройств на базе Android могут загружать приложения с различных площадок, что значительно повышает вероятность заражения. Владельцы iPhone, iPad и iPod — только из App Store.

Из всех вредоносных программ для ОС Android, появившихся на свет за истекший месяц, больше всего шума наделал троянец Android.Plankton, описание которого было добавлено в вирусные базы 9 июня. Впервые эта угроза была выявлена в Лаборатории компьютерных исследований Университета Северной Каролины (Department of Computer Science, NC State University), сотрудник которой — доцент Ксаксиан Цзян (Xuxian Jiang, Assistant Professor) — любезно предоставил специалистам «Доктор Веб» образцы инфицированного приложения, за что компания выражает ему искреннюю благодарность.

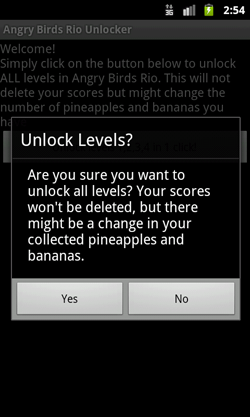

Одной из отличительных особенностей Android.Plankton является вероятная массовость его распространения: троянец был встроен в приложение Angry Birds Rio Unlock, открывающее доступ к скрытым уровням популярной игры Angry Birds. Только с официального сайта Android Market инфицированная программа была загружена более 150 000 раз, а на альтернативных ресурсах, таких как широко известный сборник приложений для Android androidzoom.com, число скачиваний достигало 250 000.

Опасность данного вредоносного приложения заключается в том, что троянец не только собирает и отправляет злоумышленникам информацию о зараженном устройстве (включая ID оборудования, версию SDK, сведения о привилегиях файла), но и позволяет выполнять различные команды, получаемые от удаленного центра.

Буквально за несколько дней до этого, 6 июня 2011 года, специалистами компании «Доктор Веб» была выявлена еще одна угроза для Android, получившая наименование Android.Gongfu (на сегодняшний день в базе присутствуют пять ее модификаций). В ходе исследований выяснилось, что Android.Gongfu использует те же уязвимости, что и широко распространенный Android.DreamExploid, однако демонстрирует принципиально иной механизм действия. После запуска вредоносная программа повышает собственные права до привилегий root, а вслед за этим загружает другое приложение, которое добавляется в инфицированную систему в качестве фонового сервиса. По завершении загрузки ОС этот сервис запускается автоматически без участия пользователя и собирает идентификационную информацию о зараженном устройстве, включая версию операционной системы, модель телефона, наименование мобильного оператора, номер IMEI и телефонный номер пользователя. Далее эти сведения передаются злоумышленникам на удаленный сервер. Фактически данная вредоносная программа обладает функциями бэкдора, способного обрабатывать получаемые от удаленного сервера команды.

17 июня 2011 года в вирусные базы Dr.Web были внесены описания четырех новых модификаций СМС-сендера Android.Wukong (4–7), похищающего средства со счетов пользователей ОС Android путем отправки платных СМС-сообщений. Вредоносная программа попадает на мобильное устройство в случае загрузки его владельцем одного из инфицированных приложений (они распространяются с нескольких китайских сайтов, в том числе с одного из крупнейших сборников ПО www.nduoa.com) и запускается в качестве фонового процесса. Затем троянец получает с удаленного сервера номер платного сервиса, на который с интервалом в 50 минут начинает отправлять СМС-сообщения, начинающиеся со строки «YZHC». Помимо этого, вредоносная программа старается скрыть следы своей деятельности, удаляя из памяти смартфона отосланные ею сообщения и входящие СМС с информацией о приеме платежа оператором.

Анализ выявленных специалистами компании «Доктор Веб» угроз показывает, что большинство вредоносных программ для Android встроено в легитимные приложения, распространяемые через популярные сайты, — сборники ПО и игр. Для реализации атак используются не только уязвимости операционной системы, но и невнимательность самих пользователей, назначающих устанавливаемому приложению слишком высокие привилегии.

Динамика роста угроз для мобильной операционной системы Android с начала текущего года, полученная на основе статистических данных вирусной лаборатории «Доктор Веб», показана на предложенном ниже графике. Налицо практически десятикратное увеличение в течение полугода, и можно предположить, что число вредоносных программ для этой платформы будет увеличиваться и в дальнейшем.

Владельцам работающих под управлением Android устройств можно порекомендовать, прежде всего, внимательно следить за требованиями, которые предъявляет к системе устанавливаемое приложение. Если, например, речь идет о локальной однопользовательской игре, вряд ли ей действительно необходимо иметь полный доступ к функции отправки СМС и адресной книге. И, конечно же, рекомендуется защитить операционную систему с помощью Dr.Web для Android Антивирус + Антиспам или Dr.Web для Android Light, в базах которых присутствуют сигнатуры всех известных на сегодняшний день угроз.

Тренд сезона — запись в MBR

Теперь давайте обратим свой взгляд на угрозы для настольных ПК. Наиболее «модная» тенденция нынешнего июня — это появление большого количества различных вредоносных программ, использующих для реализации атак на зараженную систему модификацию загрузочной записи.

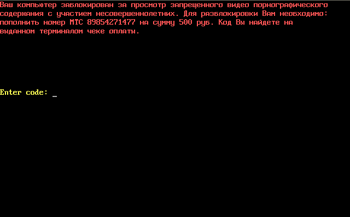

Ярчайшим представителем данного «племени» вредоносного ПО является троянец Trojan.MBRlock — вымогатель, изменяющий главную загрузочную запись (Master Boot Record), делая невозможным запуск ОС Windows. На сегодняшний день в вирусные базы добавлено порядка 40 модификаций этого троянца.

После запуска Trojan.MBRlock вносит изменения в Master Boot Record, однако оригинальная загрузочная запись и таблицы разделов обычно сохраняются. При каждом последующем включении питания компьютера троянец блокирует загрузку операционной системы, считывает из соседних секторов жесткого диска в память основной код и демонстрирует на экране требование пополнить счет мобильного телефона одного из российских сотовых операторов. Следует отметить, что, как и в случае с первыми «винлоками», спустя несколько дней после своего первого появления на компьютере пользователя Trojan.MBRlock, как правило, самостоятельно деактивируется и перестает препятствовать загрузке Windows.

А вот другая вредоносная программа, Win32.Rmnet, также модифицирующая загрузочную запись (благодаря чему она получает возможность запуститься раньше установленного на компьютере антивируса), несет значительно большую опасность для пользователя: она крадет пароли от популярных ftp-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP. Эта информация впоследствии может быть использована злоумышленниками для реализации сетевых атак или для размещения на удаленных серверах различных вредоносных объектов. При помощи указанных сведений вирусописатели как минимум смогут получить доступ к хранящимся на пользовательских сайтах папкам и файлам, удалить или изменять их. Кроме того, вредоносные модули Trojan.Rmnet могут осуществлять мониторинг сетевого трафика и реализовывать функционал бэкдора.

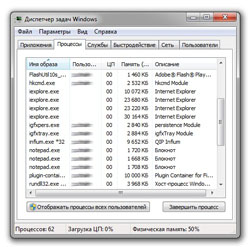

Trojan.Rmnet проникает на компьютер посредством зараженных флеш-накопителей или при запуске инфицированных исполняемых файлов. Иными словами, распространяется как типичный вирус, поскольку обладает способностью к саморепликации — копированию самого себя без участия пользователя. Троянец инфицирует файлы с расширениями .exe, .dll, .scr, .html, .htm, а в некоторых случаях — .doc и .xls, при этом программа способна создавать на съемных накопителях файл autorun.inf. Непосредственно после своего запуска троянец модифицирует главную загрузочную запись, регистрирует системную службу Microsoft Windows Service (она может играть в операционной системе роль руткита), пытается удалить сервис RapportMgmtService и встраивает в систему несколько вредоносных модулей, отображающихся в Диспетчере задач Windows в виде четырех строк с заголовком iexplore.exe.

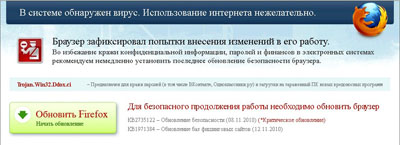

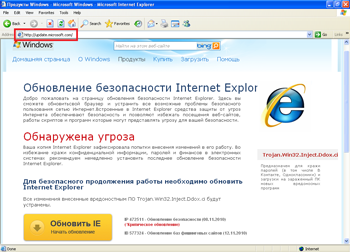

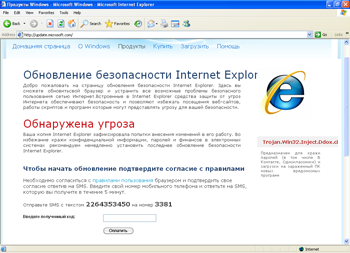

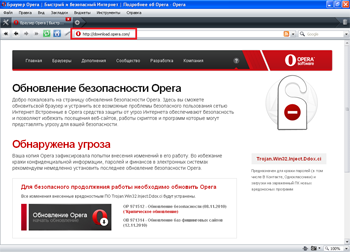

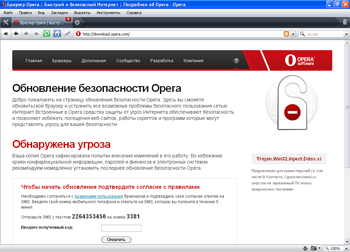

В последних числах июня в службу технической поддержки компании «Доктор Веб» участились обращения по поводу новой угрозы, получившей название Trojan.Mayachok.2. Симптомы заражения этой троянской программой весьма характерны: какой бы браузер ни был установлен на компьютере пользователя (Internet Explorer, Firefox, Opera или Google Chrome), при попытке подключения к Интернету появляется баннер, демонстрирующий ложное сообщение о заражении компьютера троянцем Trojan.Win32.Ddox.ci и связанной с этим необходимостью обновить браузер.

При этом в адресной строке браузера демонстрируется реальный URL запрашиваемого сайта, в то время как в самом окне программы отображается измененная троянцем веб-страница. В случае если пользователь соглашается с предложением установить обновления, ему будет предложено отправить платное СМС-сообщение на указанный злоумышленниками номер.

В ходе анализа угрозы выяснилось, что для реализации своих вредоносных функций Trojan.Mayachok.2 модифицирует не MasterBootRecord, не загрузочный сектор, и даже не ntldr, а часть Volume Boot Record (VBR) — записи, которой передается управление после MBR. Данная троянская программа использует весьма оригинальный алгоритм заражения, неспецифичный для других угроз. Проникая на компьютер жертвы, Trojan.Mayachok.2 получает серийный номер системного тома и на его основе создает в реестре путь, по которому определяет зараженность системы. В первую очередь троянец пытается повысить собственные права, в Windows Vista и Windows 7 он решает эту задачу постоянным перезапуском самого себя с запросом на повышение привилегий. Затем Trojan.Mayachok.2 размещает на диске свой драйвер-загрузчик (причем он имеет отдельные варианты загрузчика для 32-разрядной и 64-разрядной версий Windows) и заражает VBR, но только в том случае, если активный раздел отформатирован в стандарте NTFS. В процессе запуска Windows вредоносная программа автоматически загружается в оперативную память.

Поскольку вредоносный объект находится в оперативной памяти компьютера, переустановка браузеров, использование служебной программы «Восстановление системы» и даже запуск Windows в режиме защиты от сбоев не приносят желаемого эффекта.

Из всего сказанного выше можно сделать вывод: вирусописатели стали гораздо активнее использовать в своих творениях принцип модификации загрузочной записи, что, с одной стороны, несколько усложняет борьбу с подобными угрозами, а с другой — делает ее более интересной.

«Черный ход» в Mac OS X

Среди всех угроз для операционной системы Mac OS X (а их все еще немного) значительное большинство составляют ложные антивирусы наподобие широко известного MacDefender, а также различные троянские программы, такие как, например, Mac.DnsChange. Тем неожиданнее стала новость об обнаружении нового бэкдора для использующих Intel-совместимую архитектуру компьютеров производства компании Apple. Данная вредоносная программа получила наименование BackDoor.Olyx.

BackDoor.Olyx стал вторым известным бэкдором для Mac OS X— первый назывался BackDoor.DarkHole. Эта программа имеет версию как для Mac OS X, так и для Windows. Запускаясь в операционной системе, она позволяет злоумышленникам открывать на зараженной машине веб-страницы в используемом по умолчанию браузере, перезагружать компьютер и удаленно выполнять различные операции с файловыми объектами. Теперь в вирусной базе Dr.Web к BackDoor.DarkHole присоединился BackDoor.Olyx.

Данный бэкдор дает злоумышленникам возможность управлять компьютером без ведома его владельца: принимать с удаленного сервера команды создания, переноса, переименования, удаления различных файловых объектов, а также некоторые другие директивы, выполняемые через оболочку /bin/bash.

Учитывая, что в июне специалистами «Доктор Веб» в вирусные базы были добавлены описания всего лишь пяти угроз для Mac OS X, четыре из которых — модификации троянца Trojan.Fakealert, появление нового бэкдора для данной ОС является уникальным событием. Специалисты компании «Доктор Веб» не исключают появления в будущем новых модификаций подобного вредоносного ПО и будут внимательно следить за дальнейшим развитием событий.

Вредоносные файлы, обнаруженные в почтовом трафике в июне

01.06.2011 00:00 - 01.07.2011 00:00 1Trojan.DownLoad2.2475836294 (19.08%)2Trojan.Tenagour.324929 (13.11%)3Win32.HLLM.MyDoom.5446422515 (11.84%)4Win32.HLLM.MyDoom.3380816039 (8.43%)5Win32.HLLM.Netsky.1840111150 (5.86%)6Trojan.DownLoader3.311027211 (3.79%)7Win32.HLLM.Netsky.353286816 (3.58%)8Win32.HLLM.MyDoom.based6392 (3.36%)9Win32.HLLM.Netsky5619 (2.95%)10Trojan.MulDrop1.541603068 (1.61%)11Trojan.DownLoader3.294802793 (1.47%)12Trojan.PWS.Mailer.562564 (1.35%)13Trojan.DownLoader3.449082351 (1.24%)14Win32.HLLM.Beagle2005 (1.05%)15Trojan.DownLoader3.432031903 (1.00%)16Exploit.IframeBO1849 (0.97%)17Trojan.AVKill.30971781 (0.94%)18Win32.HLLM.Perf1489 (0.78%)19Win32.HLLM.MyDoom.331425 (0.75%)20BackDoor.IRC.Sdbot.45901418 (0.75%)

Всего проверено: 255,974,070

Инфицировано: 190,176 (0.07%)

Вредоносные файлы, обнаруженные в июне на компьютерах пользователей

01.06.2011 00:00 - 01.07.2011 00:00 1JS.Click.21846639334 (39.52%)2JS.IFrame.9518224496 (15.44%)3Win32.Siggen.817706886 (15.00%)4JS.IFrame.1125804669 (4.92%)5Win32.HLLP.Neshta5706298 (4.84%)6Win32.HLLP.Whboy.455383148 (4.56%)7JS.Click.2222962341 (2.51%)8Win32.HLLP.Whboy.1011953533 (1.66%)9HLLP.Nazi.50451892928 (1.60%)10Trojan.MulDrop1.48542996382 (0.84%)11JS.IFrame.117969302 (0.82%)12Exploit.Cpllnk713024 (0.60%)13Win32.HLLW.Whboy670178 (0.57%)14Win32.Antidot.1643526 (0.55%)15Win32.HLLW.Gavir.54615365 (0.52%)16HTTP.Content.Malformed515239 (0.44%)17Trojan.DownLoader.42350422923 (0.36%)18VBS.Starter.20411382 (0.35%)19Trojan.Click.64310370556 (0.31%)20Win32.HLLP.Rox284171 (0.24%)

Всего проверено: 283,468,709,281,080

Инфицировано: 118,012,200 (0.00%)

Читать оригинал

#2

Отправлено 04 Июль 2011 - 12:02

---------

У меня другая статистика

Trojan.MBRlock.6- падает

Trojan.WinLock.3278 -эпидемия ....причем растет

Trojan.Winlock.3481-рост в конце месяца

названия соответственно по http://foto.mail.ru/mail/mrbelyash/WinLock

#3

Отправлено 05 Июль 2011 - 11:41

Doctor Web, Ltd.

#4

Отправлено 05 Июль 2011 - 11:55

Кто мне объяснит, чем загрузочный сектор отличается от Volume Boot Record?В ходе анализа угрозы выяснилось, что для реализации своих вредоносных функций Trojan.Mayachok.2 модифицирует не MasterBootRecord, не загрузочный сектор, и даже не ntldr, а часть Volume Boot Record (VBR) — записи, которой передается управление после MBR.

Борис А. Чертенко aka Borka.

#5

Отправлено 05 Июль 2011 - 13:25

"Each partition (also sometimes called a "logical DOS volume" in the DOS/Windows world) has its own volume boot sector. This is distinct from the master boot sector (or record) that controls the entire disk, but is similar in concept. It is also sometimes called the volume boot record or partition boot sector."Кто мне объяснит, чем загрузочный сектор отличается от Volume Boot Record?

http://www.pcguide.com/ref/hdd/file/structVolume-c.html

#6

Отправлено 05 Июль 2011 - 13:33

И?"Each partition (also sometimes called a "logical DOS volume" in the DOS/Windows world) has its own volume boot sector. This is distinct from the master boot sector (or record) that controls the entire disk, but is similar in concept. It is also sometimes called the volume boot record or partition boot sector."Кто мне объяснит, чем загрузочный сектор отличается от Volume Boot Record?

http://www.pcguide.com/ref/hdd/file/structVolume-c.html

Борис А. Чертенко aka Borka.

#7

Отправлено 05 Июль 2011 - 14:53

VBR это загрузочный сектор раздела, содержащий Disk Parameter Block и Volume Boot Code.И?

В чем разница-то?

В частности Volume Boot Code используется для инициализации загрузки ОС и вызывается при помощи master boot code (содержащегося в MBR). Это соответственно относится к активному разделу. Для остальных разделов Volume Boot Code не используется.

Т.е. последовательность такая: MBR (master boot code) -> VBR (volume Boot Code) -> инициализация загрузки операционной системы.

#8

Отправлено 05 Июль 2011 - 15:02

Термины и последовательности я знаю еще с Доси. "Disk Parameter Block" это ТПД, а "Volume Boot Code" это IPL. Еще раз - в чем отличие бут-сектора от VBR?VBR это загрузочный сектор раздела, содержащий Disk Parameter Block и Volume Boot Code.И?

В чем разница-то?

В частности Volume Boot Code используется для инициализации загрузки ОС и вызывается при помощи master boot code (содержащегося в MBR). Это соответственно относится к активному разделу. Для остальных разделов Volume Boot Code не используется.

Т.е. последовательность такая: MBR (master boot code) -> VBR (volume Boot Code) -> инициализация загрузки операционной системы.

Борис А. Чертенко aka Borka.

#9

Отправлено 05 Июль 2011 - 15:41

Неправильная постановка вопроса.Еще раз - в чем отличие бут-сектора от VBR?

1. Boot sector содержит не только MBR, но и VBR, так как каждый раздел содержит собственный volume boot sector.

2. Boot sector MBR находится в первом секторе устройства, предшествующего первому разделу.

3. Boot sector VBR соответственно находится в разделе.

Последовательность приведена выше.

#10

Отправлено 05 Июль 2011 - 15:53

Это еще почему? Всю жизнь был Мастер бут сектор и просто бут сектор. Совершенно две разные вещи.Неправильная постановка вопроса.Еще раз - в чем отличие бут-сектора от VBR?

С этого места поподробнее, пожалуйста. Вот с этого:1. Boot sector содержит не только MBR, но и VBR, так как каждый раздел содержит собственный volume boot sector.

Boot sector содержит не только MBR, но и VBR

Борис А. Чертенко aka Borka.

#11

Отправлено 05 Июль 2011 - 17:40

Если совсем точно, то всю жизнь был master boot sector (или master boot record) и volume boot sector (или volume boot record)Всю жизнь был Мастер бут сектор и просто бут сектор

Мы же с этого начали обсуждение. Вы переходили по ссылке из сообщения #5 ?С этого места поподробнее, пожалуйста. Вот с этого:

Boot sector содержит не только MBR, но и VBR

"Each partition (also sometimes called a "logical DOS volume" in the DOS/Windows world) has its own volume boot sector. This is distinct from the master boot sector (or record) that controls the entire disk, but is similar in concept."

#12

Отправлено 05 Июль 2011 - 17:58

Если бы так, то я не спрашивал бы.Если совсем точно, то всю жизнь был master boot sector (или master boot record) и volume boot sector (или volume boot record)Всю жизнь был Мастер бут сектор и просто бут сектор

Я и так знаю, что разницы нет.Мы же с этого начали обсуждение. Вы переходили по ссылке из сообщения #5 ?С этого места поподробнее, пожалуйста. Вот с этого:

Boot sector содержит не только MBR, но и VBR

"Each partition (also sometimes called a "logical DOS volume" in the DOS/Windows world) has its own volume boot sector. This is distinct from the master boot sector (or record) that controls the entire disk, but is similar in concept."

Борис А. Чертенко aka Borka.

#13

Отправлено 05 Июль 2011 - 18:21

Общая концепция - да, идентичная.Я и так знаю, что разницы нет.

Если же говорить о MBR и VBR, то это разные вещи - точнее разные boot sector-ы. :-)

#14

Отправлено 05 Июль 2011 - 19:31

Так кто же такой загрузочный сектор, противопоставляемый и MBR, и VBR?В ходе анализа угрозы выяснилось, что для реализации своих вредоносных функций Trojan.Mayachok.2 модифицирует не MasterBootRecord, не загрузочный сектор, и даже не ntldr, а часть Volume Boot Record (VBR) — записи, которой передается управление после MBR.

#15

Отправлено 05 Июль 2011 - 22:40

Дык мы не про мастер бут говорим, не?Общая концепция - да, идентичная.Я и так знаю, что разницы нет.

Если же говорить о MBR и VBR, то это разные вещи - точнее разные boot sector-ы. :-)

Ну я про это как бы и спрашивал.Так кто же такой загрузочный сектор, противопоставляемый и MBR, и VBR?В ходе анализа угрозы выяснилось, что для реализации своих вредоносных функций Trojan.Mayachok.2 модифицирует не MasterBootRecord, не загрузочный сектор, и даже не ntldr, а часть Volume Boot Record (VBR) — записи, которой передается управление после MBR.

Борис А. Чертенко aka Borka.

Читают тему: 1

0 пользователей, 1 гостей, 0 скрытых